10 грудня співробітники дослідницької компанії Kraken Security Labs повідомили, що виявили вразливість уапаратному кріптовалютном гаманці KeepKey. Вона дозволяє зловмисникові, який отримав фізичний доступ до пристрою, зламати його всього за 15 хвилин, витративши на все це $ 75.

Усунути вразливість буде складно - виробникповинен змінити гаманець на апаратному рівні. Проблема властива не тільки KeepKey, а й іншим кріптокошелькам. Mining-Cryptocurrency.ru розібрався в висновках експертів і в тому, про які інші вразливості апаратних гаманців варто знати власникам криптовалюта?

Як зламати KeepKey за 15 хвилин і $ 75?

Суть атаки:використовуючи атаку «збій напруги» (voltage glitching), шахрай може отримати зашифровану seed-фразу (набір з випадково згенерованих слів, за допомогою якого можна відновити доступ до гаманця), а разом з тим і доступ до засобів.

Метод вимагає спеціалізованого обладнання ізнань, але для досвідченого зловмисника нескладний. Йому досить лише отримати пристрій в руки. Далі він застосовує дешевий прилад, що викликає збій в мікроконтролері через перепад напруги. На ринку такі пристрої не продаються, але за оцінками експертів, їх можна самостійно створити всього за $ 75.

Після цього гаманець відкриває доступ доseed-фразі, вимагаючи ввести дев'ятизначний PIN-код. Він легко підбирається за допомогою методу "повного перебору". Все – доступ до коштів є. Весь процес триває 15 хвилин. Якщо ви технічно підковані, прочитайте докладний звіт експертів Kraken Security Labs про процес і результати злому гаманця.

Уразливість характерна для кожного гаманцяKeepKey в зверненні. Експерти Kraken Security Labs відзначили, що виробникові буде важко оперативно усунути уразливість простим оновленням - на жаль, несприйнятлива до збоїв прошивка не з'явилася. Проблема властива мікроконтролерів, а для її вирішення необхідно апаратне оновлення пристрою.

Розробники KeepKey знають про проблеми

Гаманці KeepKey продає криптобіржа ShapeShift,купила виробника у 2017 році. Ще у квітні 2019 року «етичному хакеру» Сергію Волокітіну вдалося зламати гаманець і встановити на нього власне програмне забезпечення, викликавши збій напруги.

Компанія знає про вразливість, але вважає, щонадійно справляється зі своїм основним завданням – захистити ключі користувача від віддалених атак. Представники ShapeShift вважають, що можливість втрати коштів мінімальна. Зловмисник повинен отримати гаманець, а також володіти спеціалізованими знаннями, навичками та досвідом у галузі проектування обладнання, розробки програмного забезпечення та програмою для зламування PIN-коду.

«Якщо хтось сторонній отримує фізичнийдоступ до вашого пристрою, а також має в своєму розпорядженні необхідне часом, навичками та інструментами, він завжди зможе зробити з пристроєм все, що захоче, минаючи будь-який існуючий цифровий замок,- писала компанія в червні.

Знову ж таки, це стосується будь-якого апаратного гаманця ».

Виробник обіцяв зробити прошивку менш сприйнятливою до атаки збою напруги. Але, як бачимо, повністю усунути уразливість не вийшло.

Уразливості гаманців Ledger

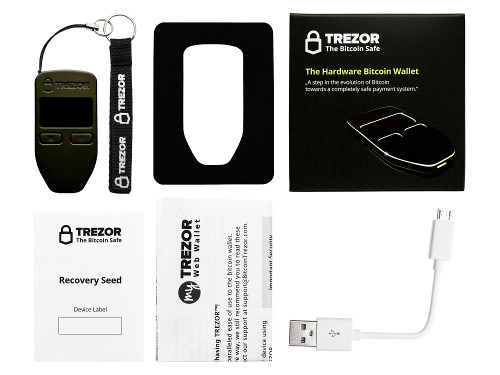

Основні виробники апаратних гаманців - цеLedger, Trezor, KeepKey, Digital BitBox, Coinkite, BitLox, CoolWallet і CryoBit. Кожен з виробників топових апаратних кріптокошельков обіцяє забезпечити найвищий рівень захисту коштів. Однак «етичні хакери» і експерти з кібербезпеки знаходили спосіб зламати кожен з них.

Пристрої Trezor і Ledger - найпопулярніші наринку. З точки зору апаратного і мікропрограм, KeepKey дуже схожий на Model T від Trezor. Єдині суттєві відмінності можна знайти в корпусі, дизайні та архітектурі, а також в програмному забезпеченні.

У грудні 2018 року низка вразливостей пристроївTrezor і Ledger виявили експерти компанії Wallet.fail. Проблеми були у програмному та апаратному забезпеченні, прошивці та веб-інтерфейсі. Злам гаманців експерти продемонстрували публічно на 35-й щорічній конференції Chaos Communication Congress. Дослідники зазначили, що гаманці демонструють системні та повторювані проблеми. Позбутися частини з них можна, замінивши мікроконтролери або оновивши прошивку.

Гаманці Ledger і Trezor влаштовані по-різному. У перших використовуються два мікроконтролера: спеціальний криптографічний Secure Element і універсальний, керуючий зовнішнім підключенням і підтверджує транзакції. Зламати криптографічний чіп складно, а ось універсальний - немає.

Ось що зробили дослідники під час демонстрації:

- В гаманець Ledger експерти додали недорогийапаратний імплантат за $ 3, за допомогою якого віддалено підтвердили транзакцію. Експерти відзначили, що, швидше за все, таким чином можна зламати будь-який пристрій. Пізніше виробник відповів, що це «непрактичний сценарій» і не варто перебільшувати небезпеку.

- У Ledger Nano S вдалося зламати завантажувач іперепрошити пристрій. В гаманці є захист від такого втручання - прошивка перевіряється за допомогою криптографії. Однак експерти знайшли спосіб її обійти і запустили на зламаному гаманці гру "Змійка". Реальні зловмисники, звичайно, замість гри завантажили б модуль, який замінює адресу гаманця в вихідних транзакціях, і просто вивели б кошти. Помилка вже виправлена.

- Модель Ledger Blue вдалося зламати, перехопившивведення PIN-коду за допомогою радіохвиль. Щоб скористатися вразливістю, треба перебувати в безпосередній близькості від гаманця під час введення PIN-коду. На практиці це теж малоймовірний сценарій. Але виробник пообіцяв виправити це.

У відповідь представники Ledger заявили, що висновки експертів цікаві, але продемонстровані атаки складно здійснити на практиці: всі вони вимагають фізичного доступу до пристрою.

Уразливості гаманців Trezor

Вразливості Trezor обговорюються ще з 2017 року,проблеми безпеки пристрою знаходив також «етичний хакер»-підліток Салім Рашид. Компанія усунула всі дірки протягом кількох днів. Рашид також виявив уразливості в пристроях Ledger, що дозволяє впровадити в гаманець шкідливий код і змінювати адреси вихідних транзакцій. Хакер застерігав користувачів від покупки уживаних пристроїв, оскільки їх легко перепрошувати. Цього разу компанія виправила вразливість через чотири місяці.

В апаратній гаманці Trezor використовується всьогоодин універсальний чіп на базі архітектури ARM, який відповідає і за криптографію, і за підключення пристрою. Здавалося б, зламати його повинно бути просто, адже зловмисникам досить отримати доступ лише до флеш-пам'яті гаманця, на якій зберігається seed-фраза, але розробники надійно захистили прошивку. Проте дослідники Wallet.fail знайшли управу і на нього через апаратну частину гаманця при безпосередньому доступі до пристрою.

Гаманець Trezor експерти зламали тієї ж самоїатакою «збою напруги». Знижена напруга викликала збій та перезавантаження. Щоб зберегти seed-фразу під час оновлення, пристрій помістив її в оперативну пам'ять, яку змогли рахувати дослідники. Експерти наголосили, що це можливо лише у випадку, якщо користувач не встановив пароль. Команда Trezor визнала вразливості і пообіцяла усунути їх, але підкреслила, що для того, щоб ними скористатися, зловмисники повинні отримати фізичний доступ до гаманців.

У березні цього року Attack Lab, дослідницькепідрозділ Ledger, також знайшов кілька вразливостей в апаратних гаманцях Model T і Model One свого головного конкурента Trezor. Згідно з повідомленням у блозі компанії, співробітники Ledger зв'язалися з Trezor, щоб розповісти про знайдені вразливості. Trezor змогла вирішити все, окрім однієї. Після цього фахівці Ledger поділилися проблемами у статті, а пізніше та публічно на конференції MIT Bitcoin Expo у Бостоні.

Ось які уразливості знайшли співробітники Attack Lab:

- Автентичність пристроїв.Захисну голографічну наклейку можна видалити простим феном. Після цього справжній гаманець можна зламати, а потім залишити в коробці, відновивши захисну наклейку і повернути виробнику скомпрометованими. Пристрої можуть бути повністю імітовані, тому що вони виготовляються з доступних компонентів — навіть виробник може не помітити різницю. Експерти Attack Lab вважають, що для усунення вразливості треба змінити дизайн та компоненти гаманців. Примітно, що Trezor самі повідомили про існування підробок свого флагманського пристрою Trezor One ще в листопаді 2018 року — зазвичай вони продаються зі знижкою та неякісною голограмою. Компанія порекомендувала перевірених продавців та дистриб'юторів. Проте експерти Ledger вважають, що купити фейк можна навіть на офіційному сайті Trezor. Зловмисники можуть придбати оригінальний пристрій, зламати його, а потім повернути назад. Якщо компанія перепродасть його, нові користувачі можуть втратити свої кошти.

- Підбір PIN-коду за допомогою атаки по сторонньому каналу.

- У криптобібліотеки Trezor One немає достатніхінструментів для боротьби з апаратними атаками - отримавши фізичний доступ до пристрою, зловмисник може отримати секретний ключ через атаку по сторонньому каналу. Раніше Trezor стверджував, що його гаманці стійкі до подібної атаки.

- Можливість крадіжки конфіденційних даних зпристрою - отримавши фізичний доступ, шахраї можуть отримати всі дані, що зберігаються у флеш-пам'яті пристрою. Уразливість можна усунути шляхом заміни основного компонента пристрою на «чип захищеного елемента», на відміну від поточних комп'ютерних чіпів, які використовуються в пристроях. Це єдина не виправлена Trezor вразливість - для цього знадобилося б змінити пристрій гаманця. Фахівці Attack Lab порекомендували користувачам використовувати сильну парольний фразу - це знизить ризики.

Які запобіжні заходи потрібно дотримуватися при роботі з апаратними гаманцями?

Головний ризик компрометації пристрої - фізичний доступ до нього зловмисників. Якщо гаманець потрапить до чужих «кваліфіковані» руки, він точно буде зламаний - це лише питання часу.

У шахраїв цілий арсенал прийомів, за допомогоюяких вони можуть отримати доступ до засобів користувача гаманця: атака посередника, перепрошивка або поширення фейковий пристроїв, злом комп'ютера, до якого підключений гаманець, обхід PIN-кодів, апаратний імплант, втрата або крадіжка seed-фрази, проста стеження.

Щоб убезпечити свої крипто-активи, дотримуйтесь простих правил безпеки:

- Купуйте гаманці тільки в офіційному магазині або у рекомендованих виробником дистриб'юторів;

- При покупці перевірте упаковку і гаманець на предмет розкриття;

- Зберігайте пристрій в надійному місці;

- Поставте максимум паролів і способівпідтвердження транзакції: багатозначні PIN-коди і складні паролі, seed-фрази, блокування після декількох невдалих спроб ввести PIN-коду. Чи не спрощуйте собі життя - чим складніше зробити транзакцію, тим надійніше;

- Вибирайте гаманець, що підтримує функцію мультіподпісі (наприклад, Coldcard Mk3 і Trezor T). Вони складні у використанні, але значно підвищують рівень безпеки;

- Перевіряйте адресу одержувача перед транзакцією. У більшості нових пристроїв на дисплеї відображається повну адресу гаманця, але в більш ранніх моделях можуть бути видні не всі цифри. Якщо ви не бачите хоча б останні 10 знаків гаманця одержувача, перестрахуйтеся, використовуючи одноразові паролі;

- Переконайтеся, що ніхто не бачить, як ви вводите PIN-код і паролі. Шахраї можуть віддалено включити вашу веб-камеру або навіть встановити приховану.

Апаратні гаманці як і раніше максимально надійні

Апаратні гаманці можуть захистити коштиклієнтів від найбільш поширених атак: вірусів, шкідливих програм і хакерів. При цьому пристрої так само безпорадні, як і будь-які інші гаманці, коли мова заходить про захист пристроїв клієнтів від фізичних атак.

Але не поспішайте викидати свій апаратний гаманець або шукати йому альтернативу, оскільки:

- По-перше, нічого надійнішого ще не придумали.

- По-друге, якщо зловмисники не отримають їх в руки, ваші крипто-активи, швидше за все, не загубляться.

- По-третє, виробники виводять на ринок нові рішення для захисту засобів користувачів: біометрія, геолокація, смарт-карти, нові алгоритми шифрування.

Важливо, що виробники визнають проблемибезпеки та працюють над їх усуненням. У них діють баунті-програми підтримки, а виявлені вразливості намагаються виправити якнайшвидше. Вибираючи гаманець, звертайте увагу на відкритість виробника та його готовність вирішувати проблеми безпеки своїх пристроїв.

Що ви думаєте про безпеку апаратних гаманців? Чи втрачали ви кошти з них? Поділіться своїми думками та історіями в розділі коментарів нижче!

</ P> 5

/

5

(

1

vote

)