O BitTorrent não foi a primeira rede desse tipo. Por que ele sobreviveu enquanto os outros morreram? Como ele se tornou o principal?uma ferramenta para compartilhar arquivos grandes na Internet, apesar dos sistemas anteriores serem mais fáceis e convenientes para os usuários? Que lição pode ser aprendida com isso?

</p>Por que o BitTorrent sobreviveu e o eDonkey morreu? O que isso significa para o futuro dos pagamentos eletrônicos?

Sugiro olhar como essas redes funcionam:

eDonkey 2000

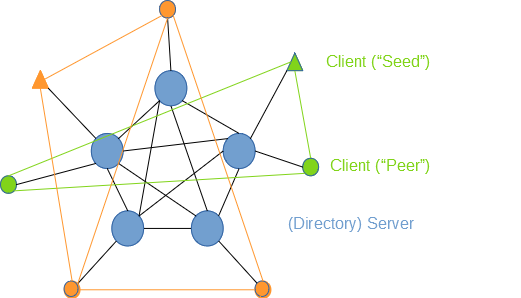

No eDonkey 2000, nós que contêm uma lista de opções disponíveisarquivos são uma espécie de "servidor" e formam uma rede. Se um cliente deseja compartilhar um arquivo (para se tornar uma "semente" na linguagem BitTorrent, faça um diagrama triangular dessa rede), ele se conecta a um dos servidores e relata que possui um arquivo para troca. Os clientes interessados neste arquivo (“pares” no idioma BitTorrent) enviam uma solicitação aos servidores, localizam as fontes do arquivo (triângulo entre si) e iniciam o download.

Como as modernas redes de criptomoedas, esseSistema "descentralizado": os servidores de diretório são atendidos por voluntários. Na rede Bitcoin ou Ethereum, mineradores ou clientes completos fazem isso. A palavra “descentralizado” está entre aspas, porque, embora a rede esteja distribuída em todo o mundo e pareça invulnerável, ela tem um problema que matou o eDonkey.

Para baixar o arquivo, você precisa se conectarpara uma rede de servidores de diretório e encontre todas as fontes do arquivo. O protocolo edonkey tinha um mecanismo de consulta muito primitivo. As tabelas hash distribuídas (DHTs) ainda não haviam sido inventadas: uma solicitação de arquivo e a disponibilidade de um peer eram enviadas para cada servidor.Cada cliente que procurava um arquivo enviava uma solicitação a todos os servidores de diretório que conhecia,aumentando a carga em toda a rede. Descobriu-se que essa carga não é necessária.

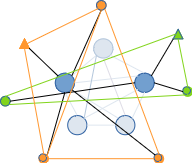

Se você observar atentamente a figura, poderáveja três redes separadas: uma rede de servidores, uma rede de arquivos laranja e uma rede de arquivos verde. Em teoria, apenas dois servidores de diretório são necessários para processar solicitações para esses arquivos:

Para descobrir a fonte do arquivo, os servidores incluídos não são necessários. Você nem precisa saber que existem outros servidores.

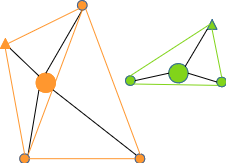

Bittorrent

Este é o BitTorrent. Ele tem um pequeno problema:

Como os clientes encontram os “servidores” apropriados ou, para usar a linguagem BitTorrent, os rastreadores?

É aqui que o arquivo torrent entra em ação: contém o endereço dos nós que carregam informações sobre os "sids" (as fontes originais dos arquivos) e os "pares" (todos os clientes que tentam fazer o download do arquivo).

Claro, há um novo nível de complexidade.e alguma ineficiência com relação ao processo de troca: primeiro você precisa encontrar uma fonte verificada de arquivos torrent, depois verifique se essa fonte possui o arquivo torrent correto. Centenas de rastreadores e fontes podem existir para um arquivo, mas se a sua fonte confiável não os possuir, você estará sem sorte. Mas isso não é tudo problema do BitTorrent.

União como a melhor forma de descentralização

Se você estiver procurando por um arquivo laranja, não se importaarquivo verde, seu rastreador e fontes. Isso significa que você nunca enviará uma solicitação ao rastreador verde. Mas outras pessoas podem precisar de milhões de arquivos diferentes e, em casos extremos, pode haver milhões de rastreadores independentes que não precisam saber um do outro, cujo tráfego não se cruza. Este é um sistema muito mais eficiente e infinitamente escalável. Com o advento do DHT, tornou-se ainda mais eficaz. Agora, os participantes podem desempenhar independentemente o papel de rastreadores, reduzindo a carga em outros rastreadores. No entanto, esse sistema tem baixa disponibilidade.

- Os participantes precisam procurar o rastreador em fontes confiáveis.

- Eles precisam confiar no rastreador, pois ele fornece o arquivo correto.

Mas, como mostra a prática, esses problemas são insignificantes. Mesmo apesar dos constantes problemas com a lei, existem fontes comprovadas e conhecidas de arquivos torrent.

Lição para pagamentos eletrônicos

É possível usar este sistema para uso eletrônicopagamentos? Em sistemas em que, diferentemente do Bitcoin e do Ethereum, todos os participantes não precisam saber sobre cada novo cliente da rede? Em sistemas que armazenam a maioria das informações sobre transações em um fragmento confiável, fornecendo um baixo custo para essas transações? Em sistemas em que os participantes confiam em fragmentos? Em sistemas que podem funcionar legalmente? Ou talvez até em sistemas onde fragmentos competem entre si e tentam se tornar melhores, mais baratos e mais eficazes?

Acontece que esse sistema já existe. Este é um sistema bancário.

Não se apresse em afirmar que o sistema bancárioestá offline, lento, caro e ineficiente. Muito provavelmente, esses são os problemas do seu banco. Mesmo bancos com tecnologias imperfeitas em "países em desenvolvimento" como a Tailândia, nem tudo é tão ruim:

- As transações são instantâneas elivre, independentemente de você ou o destinatário ser um cliente de um banco. Você e o destinatário receberão uma mensagem de texto assim que você clicar no botão "pagar". De graça.

- Você pode efetuar pagamentos por número de telefone (PromptPay). Sim, “como o PayPal”, mas gratuito. Tentea mesma coisacom Bitcoin.

Além disso, existem muitos países em desenvolvimentoprocessadores de pagamento que funcionam "em cima" do sistema bancário, por exemplo, LINE Pay ou WeChat Pay. Eles permitem que você instantaneamente e gratuitamente faça pagamentos usando seu telefone celular, pague passagens de trens, café da manhã e café. Eles não usam blockchain - eles não precisam disso.

Os sistemas de criptomoeda funcionam muito lentamente, de maneira dispendiosa e ineficiente (e não, eles não podem ser aprimorados sem quebrar suas promessas básicas).

As criptomoedas têm uma propriedade que não possuem.sistemas bancários: como Simon Morris escreveu nos seus artigos, esta é uma capacidade inerente de quebrar as regras. Mas sejamos honestos: você queroutroos participantes podem violar as regras do sistema comseudinheiro?

</p>