Se você é um ativista ou jornalista preocupado com o risco de sua atividade Bitcoin ser rastreadaqualquer corporação ou autoritáriogoverno, escolher o aplicativo de carteira certo pode significar potencialmente a diferença entre vida e morte. Em um artigo anterior, examinamos o perfil de privacidade do Bitcoin como um todo. Não esqueça de ler. No mesmo artigo, examinaremos o lado prático do Bitcoin e apresentaremos aos usuários aplicativos que são usados para interagir com o protocolo e enviar / receber BTC. Se é simples: trata-se de carteiras Bitcoin.

</p>A discussão apresentada aqui é amplamenteO grau se concentra em obter confidencialidade em face de empresas ou governos de espionagem. Para usuários que não se incomodam com a vigilância e simplesmente querem começar a usar o Bitcoin, este artigo pode ser redundante. O objetivo desta investigação é estabelecer metas ambiciosas para várias aplicações e estudar a viabilidade prática de alcançá-las usando as ferramentas disponíveis hoje.

Ao abordar o tópico de privacidade do Bitcoin, a primeira coisa que você precisa considerar é quais aplicativos você imagina. Por exemplo:

- Você planeja transferir parte de sua riqueza para bitcoins para economizar ou proteger seu dinheiro contra confisco ilegal?

- Talvez você seja um escritor que planeja receber doações em bitcoins via Internet para posterior conversão em moeda local?

- Você planeja fazer compras on-line de bens e serviços usando bitcoins?

- Você planeja fazer compras de bens e serviços usando bitcoins pessoalmente?

Essas circunstâncias são importantes porque elasdetermine o tipo de operações que você precisa executar. A necessidade imediata de confidencialidade de um usuário que simplesmente deseja armazenar bitcoins pode ser reduzida à capacidade de gerar um novo endereço e garantir o recebimento seguro de moedas. Ao mesmo tempo, um usuário consciente da privacidade que deseja receber doações regulares em bitcoins pode precisar de um mecanismo para gerar automaticamente novos endereços para cada doação. Um usuário que usa bitcoins para compras on-line pode precisar ocultar a fonte de seus fundos e seu endereço IP real ao fazer uma transação. Por fim, um usuário que conclui uma transação pessoalmente, pode precisar de uma opção semelhante, apenas em um dispositivo móvel.

Com toda a dificuldade, desenhe uma imagem estávelprotocolo de criptomoeda devido ao processo contínuo de aprimoramentos e alterações, é ainda mais difícil fazer isso para vários aplicativos externos que interagem com o protocolo. Portanto, é sempre necessário garantir que você tenha as informações relevantes mais recentes sobre o aplicativo que planeja usar. Os produtos de software precisam de suporte técnico para se manterem seguros e os produtos com bom suporte podem melhorar significativamente ao longo do tempo, enquanto outros podem piorar. Projetos de código aberto geralmente têm repositórios no GitHub, onde você pode se familiarizar com o desenvolvimento e a descrição das alterações, mas a pessoa comum provavelmente é melhor interagir com outros usuários do produto e fazer perguntas. Uma das principais vantagens do Bitcoin é sua comunidade ativa de entusiastas com quem você pode se comunicar em plataformas como o Reddit e o Twitter - use-o!

Seleção de carteira

No momento de escrever essas linhas no bitcoin.org, talvez haja a lista mais atual e verificada de carteiras de Bitcoin, classificadas por categoria. O site recebe informações de maneira transparente de várias fontes diferentes, portanto, este é um bom ponto de partida para qualquer usuário descobrir o mais necessário ao usar o Bitcoin.

Tenha em mente que, embora o bitcoin.org se esforça para ser uma empresa coletiva e transparente, todos os sites estão sujeitos a um controle centralizado e seu conteúdo pode ser comprometido a qualquer momento. Ao instalar o software Bitcoin, você deve sempre ter cuidado - tente se certificar de que está baixando o software correto. Uma página da Web comprometida pode parecer idêntica a uma página real, exceto que a carteira que você baixa pode roubar seu dinheiro. Dois métodos são descritos abaixo para evitar isso. Uma opção "avançada" fornece uma garantia de segurança muito melhor, mas uma opção "simples" também é melhor do que não tomar nenhuma etapa adicional.

A lista de carteiras no bitcoin.org

- Simples:Ao baixar uma carteira do site, sempretente ter certeza de que está acessando o domínio correto. Por exemplo, se você pesquisar “Bitcoin Knots” no Google, obterá resultados de sites conhecidos como Bitcoin Wiki, Bitcointalk e GitHub, todos com links para o mesmo site que bitcoin.org.

- Avançado:Arquivos de instalação de software preparados são frequentementesão chamados de "binários". Esses binários são frequentemente assinados com chaves PGP de um ou mais desenvolvedores do projeto. Por exemplo: instruções para baixar o Bitcoin Core, instruções para baixar o Electrum.

Classificação de privacidade

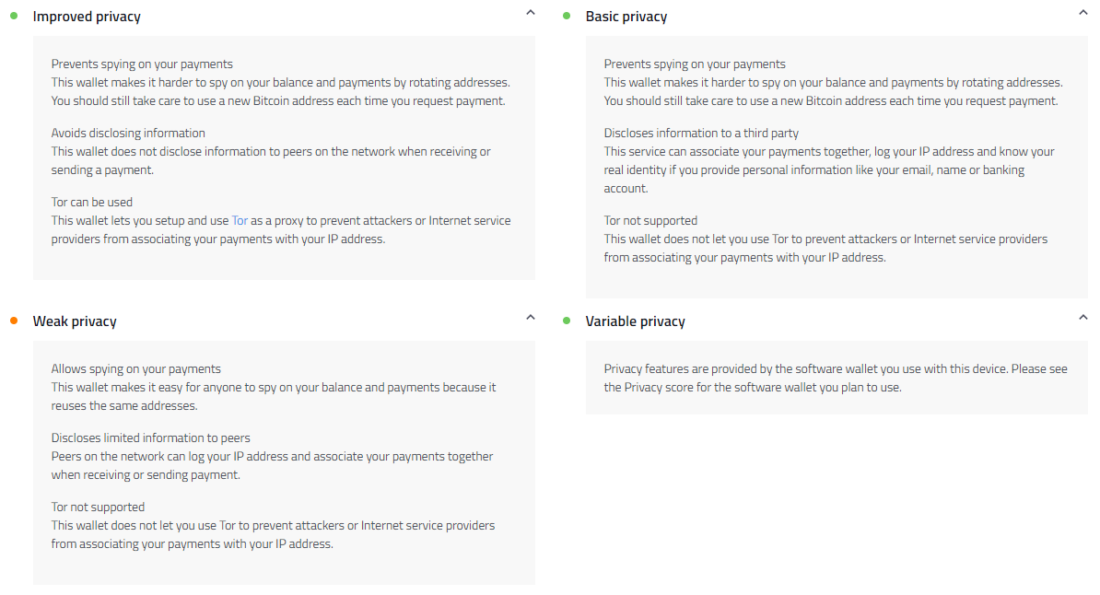

Cada carteira no bitcoin.org lista atualmente quatro níveis de privacidade diferentes:melhorado, básico, fraco e variável.

Veja como os critérios de classificação de privacidade do bitcoin.org são definidos:

“Confidencialidade: A carteira protege a privacidade do usuário? Para obter uma boa classificação, a carteira deve evitar a reutilização de endereços e usar um novo endereço para cada transação, evitar a divulgação de informações para pares ou servidores centrais e ser compatível com o Tor. Para obter uma classificação satisfatória, a carteira deve evitar a reutilização de endereços e usar um novo endereço para cada transação. ”

Embora as qualidades das carteiras descritas aquidefinitivamente melhore suas chances de manter a confidencialidade, pois elas não devem ser interpretadas como suficientes para proteger a confidencialidade de um adversário sofisticado. Por exemplo, se você usar uma carteira para receber bitcoins e decidir transferir todo o seu saldo para uma nova carteira, a heurística de propriedade comum de entradas ainda permitirá que as ferramentas de análise de blockchain vinculem todos os endereços que você usou.

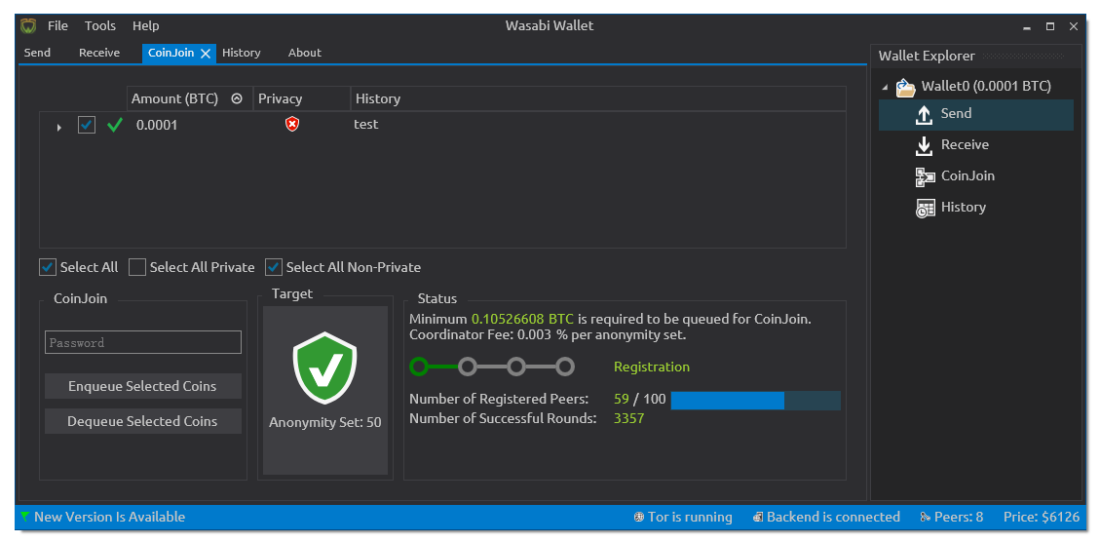

Se considerarmos duas carteiras da categoriaprivacidade “aprimorada”, Bitcoin Core e Wasabi Wallet, eles são capazes de garantir que tal vinculação não ocorra. No Bitcoin Core, você pode usar a opção de controle de moedas para enviar manualmente transações individuais, cada uma contendo uma única saída, certificando-se constantemente de que seus endereços não serão vinculados nas etapas subsequentes. A mesma opção está disponível no Wasabi, mas além disso há também a opção de executar moedas por meio de uma transação CoinJoin embaralhada, onde o método de análise de blockchain mencionado acima se torna inaplicável ou impreciso. Essencialmente, as carteiras “com privacidade aprimorada” podem ser consideradas uma categoria ampla com muitas variações.

Aqui está a lista completa de carteiras da categoria Privacidade avançada:

- Arsenal (PC: Linux, Mac, Windows);

- Carteira Wasabi (PC: Linux, Mac, Windows);

- mSIGNA (PC: Linux, Mac, Windows);

- Bitcoin Core (PC: Linux, Mac, Windows);

- Nós Bitcoin (PC: Linux, Mac, Windows).

Segurança e privacidade

Imagens: BitNews

Em um mundo ideal, devemos ser capazes deconcentre-se exclusivamente na privacidade da carteira e deixe todos os aspectos de segurança fora de questão. Na realidade, porém, questões de segurança e privacidade estão inextricavelmente entrelaçadas. Sem segurança, não haverá confidencialidade - embora a maioria das explorações atuais de software de carteira seja projetada para extrair chaves privadas para roubar fundos de outras pessoas, elas também podem ter o objetivo de roubar informações pessoais sobre os usuários. E em nosso mundo cada vez mais centralizado em dados, onde quase todas as informações sobre usuários podem ser monetizadas, essa motivação para os invasores está crescendo.

Segurança do software de observador externopode parecer incrivelmente complexo. E para aqueles que realmente carregam esse fardo, a realidade geralmente não é menos desagradável. O software raramente é servido em pacotes independentes - em vez disso, muitos pacotes de software dependem de outros pacotes de software. Isso significa que vulnerabilidades e explorações nem sempre entram no aplicativo por meio da base de código de seus projetos de software, mas também podem ser acessadas indiretamente por meio de pacotes relacionados. Exemplo: Copay (vulnerabilidade do pacote npm).

Quão preocupado com a privacidadeo usuário deve considerar esses desafios ao decidir quais carteiras usar? Quem sabe quais projetos têm maior probabilidade de ter boas práticas de segurança e quais são os melhores a serem evitados? No mundo do software de código aberto, você pode confiar em uma regra tácita: quanto mais competentes e honestos os olhos estudarem, mais seguro ele provavelmente será. Aqui está o que Bruce Schneier disse sobre esse assunto em 1999:

“Primeiro, basta publicar o código aindasignifica que as pessoas o estudarão por segurança. Pesquisadores de segurança são pessoas mal-humoradas e ocupadas. Eles não têm tempo para estudar cada código publicado. Portanto, embora o código aberto seja bom, não é uma garantia de segurança. Eu poderia citar uma dúzia de bibliotecas de segurança abertas desconhecidas por ninguém e que ninguém analisou. Por outro lado, muitos engenheiros de segurança muito bons aprenderam o código de segurança do Linux.

Em segundo lugar, você precisa garantir que os problemasa segurança em caso de detecção é rapidamente corrigida. Alguém pode encontrar problemas de segurança de código aberto. Isso é normal. Não há razão para acreditar que o código-fonte aberto seja necessariamente mais seguro que o código-fonte fechado. É aberto para que possa ser estudado por razões de segurança por muitas pessoas. Isso deve ser feito rapidamente. E então os problemas precisam ser corrigidos. Portanto, um código aberto de dois anos provavelmente terá menos problemas de segurança que o código fechado, simplesmente porque muitos problemas já foram encontrados e corrigidos durante esse período. No código fechado, problemas de segurança também serão detectados, mas muito mais lentamente. "

Como essas lições são justas hoje em dia,há duas décadas, isso nos leva a um dilema: se privacidade e segurança estão intrinsecamente entrelaçadas, isso significa que escolher uma carteira como a Wasabi Wallet - que tem opções de privacidade mais avançadas, mas com uma base de código muito menos estudada que o Bitcoin Core - além de suas vantagens, possui riscos de privacidade não triviais.

Ferramentas projetadas paraorganizações de espionagem estão atraindo maior atenção de tais organizações. Por exemplo, sabe-se que a Agência de Segurança Nacional dos EUA estava desenvolvendo ferramentas de privacidade usadas como isca para usuários de Bitcoin.

Documentos revelam que a NSA administra uma “Internetserviço de anonimização ”(VPN?) como honeypot para terroristas e usuários de Bitcoin, para que eles possam espionar tudo o que fazem, baixar e instalar malware em seus computadores. https://t.co/nkoxoqdtI8 pic.twitter.com/w3qDrjMqoG

— SwiftOnSecurity (@SwiftOnSecurity) 24 de março de 2018

A Human Rights Foundation pediu ao especialista em Bitcoin Peter Todd uma opinião sobre este assunto:

“No geral, posso dizer que o Bitcoin Corerecebeu um grau de auditoria incomumente completo e, por esse motivo, é provavelmente mais seguro do que a maioria das outras carteiras. Mas este é apenas um fator dentre muitos. Como usuário final - e também sou ele -, concentro-me mais nos processos e padrões de desenvolvimento, bem como nos motivos alegados. Portanto, eu não ficaria muito preocupado com Wasabi, pois os objetivos do projeto parecem bons e suas opções de privacidade em geral, talvez melhores. Mas essa é uma decisão difícil - para armazenamento a frio limpo, eu estaria inclinado a usar o Bitcoin Core em um computador separado para minimizar dependências externas e garantir que minha carteira tenha uma cópia de segurança. ”

Portanto, carteiras como a Wasabi Wallet têm maiso risco de problemas de segurança com riscos de privacidade associados que o Bitcoin Core, mas, em última análise, os riscos devem ser pesados contra a praticidade. Por exemplo, o uso da Wasabi Wallet através do Tor não requer nenhuma configuração, enquanto no caso do Bitcoin Core, o usuário deve editar manualmente os arquivos de configuração e poder trabalhar com a linha de comando do Linux.

Ninguém vai recomendar que você escolhasegurança mais fraca, se teoricamente algo melhor estiver disponível quando se trata de algo tão importante quanto a privacidade e a independência financeira, mas você também precisa de uma abordagem realista de como os usuários complexos das operações de software devem poder executar ou estar prontos para dominar.

Recomendações para diferentes situações

Agora retornaremos aos exemplos de uso do Bitcoin descritos no início do artigo. Os objetivos podem ser descritos da seguinte maneira:

- Queremos ocultar com segurança * qualquer conexão entre nossa pessoa real e o endereço IP, por um lado, e nossos endereços Bitcoin, por outro, de terceiros.

- Queremos evitar vincular nossos endereços entre si por terceiros ou empresas de análise de blockchain.

- Preferimos métodos com um grau razoável de segurança e sem dependência de estruturas centralizadas.

* Usando ferramentas como Tor, e evitandoserviços e sites centralizados, podemos complicar significativamente a coleta de dados sobre nós por terceiros que podem associar nosso endereço IP aos nossos endereços Bitcoin. Isso não inclui proteção contra adversários onipresentes, capazes de rastrear massivamente a Internet.

As abordagens descritas abaixo não são manuais técnicos, mas uma avaliação do estado atual das tecnologias de privacidade no Bitcoin.

1. Armazenamento de riqueza privado em bitcoins

Para manter a riqueza em uma carteira Bitcoin,você precisa obter bitcoins de algum lugar - provavelmente de uma troca de criptomoedas ou outro usuário de Bitcoin. Para os fins do nosso exemplo, basta focar-se em obter bitcoins, já que a transferência de uma transação que deve ser registrada na blockchain do Bitcoin é de responsabilidade da sua contraparte. Sua tarefa é fornecer um endereço e garantir que as moedas tenham chegado em segurança. Para os propósitos de nossa discussão, consideraremos que a segurança desempenha um papel crucial e que os fundos que devem ser armazenados formam uma parte essencial de sua riqueza.

Existem inúmeras maneirasimplemente isso, e a escolha do caminho certo depende do grau desejado de segurança e privacidade. Você pode gerar um endereço em bitaddress.org e aguardar a confirmação da transação no explorador de blocos, mas então você precisa confiar que o site bitaddress.org não está comprometido(o que pode violar sua segurança, privacidade ou ambos). Se você não anonimizar seu endereço IP comusando uma ferramenta como o Tor, você também pode revelar o interesse do seu endereço IP em um endereço Bitcoin específico ao procurá-lo no explorador de blocos e também precisa confiar que esse explorador fornecerá as informações corretas.

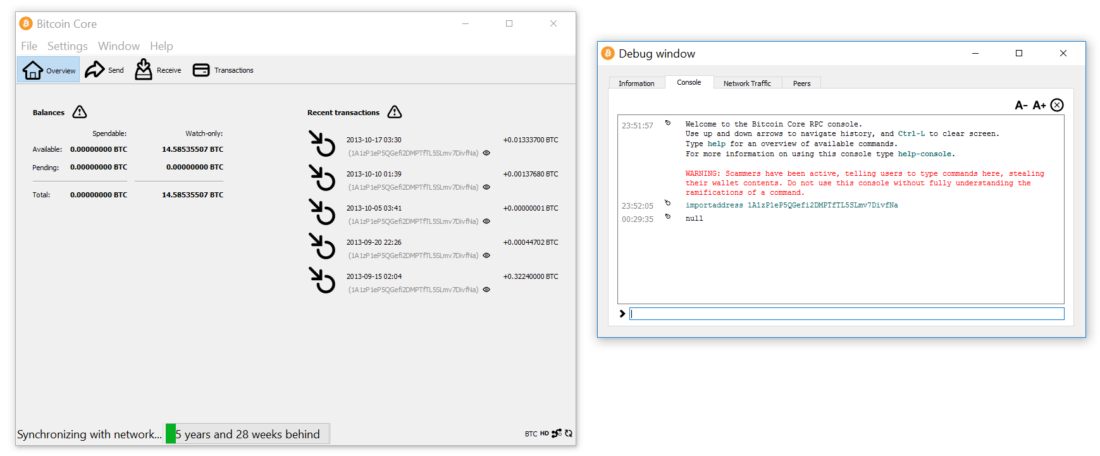

Idealmente, se você puder, você deve usarnó completo do Bitcoin Core no PC (instruções). Isso permitirá que você gere um endereço e garanta que os Bitcoins cheguem com segurança sem precisar procurar seu endereço no explorador de blocos. Dependendo dos recursos do seu computador e da sua largura de banda, o software pode sincronizar em menos de 24 horas, mas pode ser necessário muito mais. Atualmente, a quantidade necessária de dados armazenados é de ~ 238 GB, mas eles podem ser "truncados" para menos de 4 GB. Recomendamos fazer isso em um Ubuntu recém-instalado.

Uma possível adição a isso para evitarOs riscos associados ao armazenamento de chaves privadas em um computador conectado à rede são a geração do endereço no dispositivo de hardware e o controle do saldo do endereço no nó completo do Bitcoin Core. A compatibilidade do dispositivo de hardware com o Bitcoin Core chegou com a versão 0.18.0 mais recente e está atualmente disponível por meio da linha de comando, embora uma abordagem mais simples agora possa ser simplesmente rastrear os saldos da carteira usando endereços somente visualização (consulte o comando importaddress). Na categoria de dispositivos de hardware, o engenheiro de segurança Bitcoin Jameson Lopp tem duas recomendações: Trezor ou Ledger Nano S, já que ambos os dispositivos passaram comparativamente pelo mais alto grau de análise em sua categoria.

Interface principal do Bitcoin

Se você não pode usar o nó completo,uma abordagem alternativa seria procurar seu endereço em vários blocos exploradores diferentes usando o navegador Tor. Depois de garantir que suas moedas sejam recebidas com segurança, faça uma cópia de backup de sua carteira para que mais tarde possa recuperar o acesso aos seus bitcoins em qualquer lugar do mundo. A vantagem dos dispositivos de hardware é que eles geralmente são compatíveis com o BIP39, o que permite restaurar o acesso aos seus bitcoins simplesmente lembrando 12 palavras em inglês.

Depois de receber bitcoins ainda resta umUm potencial motivo de preocupação: o remetente sabe que você recebeu esses bitcoins e pode rastrear seu endereço no blockchain. Idealmente, não queremos que ninguém além de nós saiba o status dessas moedas. Uma solução potencial é enviar para si mesmo.A ideia é simples: se você enviar moedas para outro endereço que você controla, devido ao pseudônimo de Bitcoin, o remetente original não pode mais ter certeza se você ainda controla esses fundos. Em outras palavras, você pode negar seu envolvimento.

Quando você usa o nó completo, você baixatodo o blockchain e seu software não revelam nada ao mundo sobre o rastreamento de quais endereços você está interessado. No entanto, a transferência de transações é uma história diferente. Para garantir que você não divulgue seu endereço IP para alguém que possa monitorar a rede na tentativa de determinar a origem de suas transações ou de outras pessoas, configure seu nó Bitcoin Core para conectar-se via Tor.

2. Recebimento privado de doações em bitcoins e sua conversão em moeda local

Imagem: newsbtc.com

Para os propósitos desta discussão, apresentaremos duas importantesmuda para a situação acima. Em primeiro lugar, precisamos receber transações constantemente; portanto, idealmente, precisamos de uma maneira de mascarar tudo o que recebemos. Em segundo lugar, vamos converter regularmente esses bitcoins em moeda local, enviando-os para alguém. Também assumiremos que estamos falando de quantias menores, para que os requisitos de segurança sejam um pouco menos rigorosos.

Analisaremos três maneiras diferentes de atingir o objetivo desejado:

- Usando software que gera um novo endereço de doação para cada visitante (exemplo: BTCPay Server).

- Uso de códigos de pagamento reutilizáveis BIP47, que permitem gerar um novo endereço no lado do remetente (exemplo: PayNym.is).

- Use um endereço estático para doações.

Cada um desses métodos tem vantagens e desvantagens.

Novos endereços através do BTCPay Server:Embora o servidor BTCPay seja muito bomdocumentado, nem todo mundo vai querer iniciar um servidor especificamente para receber doações. Mas se você escolher esse método e tiver um blog no Medium, por exemplo, pelo menos você não precisará mudar de plataforma - você pode simplesmente criar um link para a página do seu servidor BTCPay na parte inferior de suas postagens. O problema é que se você estiver convertendo doações para moeda local, não adianta fornecer um novo endereço para cada doação se você revelar que pode transferir todas as doações incluindo-as em uma grande transação (heurística de propriedade de insumos compartilhados). A opção restante é vender as doações uma de cada vez ou em pequenos grupos, ou usar o shuffle.

Você pode configurar o seu servidor BTCPay paragerar endereços usando um esquema de coleta de chaves adaptável (zpub) - isso permite que você receba doações diretamente para a carteira Wasabi para mistura de moedas, antes de trocar moedas por moeda local. No entanto, agora o CoinJoin está disponível apenas para misturar pelo menos 0,1 bitcoin. Além disso, Wasabi cobra uma taxa por esse serviço. Uma alternativa mais acessível pode ser o JoinMarket, mas é muito mais difícil de usar. Os misturadores tradicionais (com custódia e que não trabalham para a Chom) geralmente não o recomendam, porque a confidencialidade que eles fornecem exige confiança de terceiros e expõe suas moedas ao risco de roubo.

Aparência da janela Wasabi Wallet para misturar transações usando CoinJoin

Outro problema com essa abordagem é que, separa sua conveniência, você prefere a implementação baseada em nuvem do seu servidor BTCPay, o provedor de hospedagem terá a oportunidade de descobrir seus endereços Bitcoin e sua identidade. E se, por esse motivo, você decidir usar seu próprio servidor, embora o trabalho com o suporte do BTCPay Server no Tor esteja em andamento, ainda é difícil garantir que você possa ocultar o endereço IP do servidor do visitante.

Códigos de pagamento BIP47 reutilizáveis:Embora teoricamente este seja talvez o método mais sofisticadoabordagem, a experiência do usuário é prejudicada pela necessidade de fazer uma transação de abertura antes de enviar uma doação e, até agora, apenas algumas carteiras suportam isso. Além disso, no momento, o BIP47 é suportado apenas por carteiras móveis que vazam seus endereços para seus servidores back-end. Samourai está desenvolvendo a capacidade de usar a carteira em seu próprio nó completo(uma solução chamada Dojo), mas o código-fonte aberto ainda não foi publicado.

Endereço estático para doação:Mesmo se você usar a carteira Wasabi,embaralhar as moedas recebidas usando CoinJoin e transmitir transações via Tor, qualquer pessoa que visse o endereço que você forneceu poderia ver quantas moedas você recebeu naquele endereço, não importa o que você fez com elas.

“Não há soluções, apenas concessões” – Thomas Sowell

Em tal situação, você deve considerarque a opção ideal pode não existir. No entanto, muitas opções, pelo menos, possibilitam escolher o que melhor combina com você. Talvez sua identidade já seja bem conhecida, mas você não deseja que todos vejam quantas doações você recebeu - o BTCPay Server seria uma solução aceitável. No entanto, se o seu trabalho for inconsistente, o risco de revelar sua identidade por meio do seu endereço IP é inaceitável e você não confia que o provedor da nuvem manterá seus dados seguros, então é melhor receber doações para um endereço estático. Sim, neste caso, você revelará ao público todas as transações que receber, mas se ninguém souber quem você é, talvez esse não seja o fim do mundo. Você pode tentar limitar essa divulgação alterando regularmente os endereços manualmente, mas isso apenas fornece um baixo grau de ocultação.

3. Compras online privadas usando bitcoins

A capacidade de fazer transações na Internet semA coleta de nossos dados pessoais por emissores de cartão de crédito ou processadores de pagamento foi uma das razões para a criação do Bitcoin. No entanto, o rastreamento de sites de terceiros é bastante realista, e mesmo o site que você está visitando pela primeira vez pode reconhecer sua identidade pelo seu endereço IP, faixas no navegador ou cookies. A primeira precaução é usar o navegador Tor para compras on-line que você deseja tornar confidenciais.

Você também pode ocultar a fonte.fundos que você usa no pagamento. Por exemplo, se você retirar bitcoins da sua conta Binance para sua carteira e depois comprar o livro "O Rei Nunca Sorri" dessa carteira enquanto estiver na Tailândia e achar que você é anônimo por pagar com bitcoins, corre o risco de A Binance fornecerá às autoridades tailandesas provas contra você vinculando você à compra.

Opções restantes para mixar e enviar a si mesmoos mencionados nos exemplos anteriores. A Wasabi Wallet foi projetada para mostrar qual UTXO você está usando em uma transação e também permite ver se uma determinada saída foi combinada anteriormente, o que pode ajudá-lo a alcançar a privacidade desejada.

O problema de enviar para si mesmo quandoestamos falando dos muitos UTXOs em sua carteira, na medida em que você precisa avaliar a vantagem da oportunidade de negar seu envolvimento contra a falta de mesclagem de saídas e perda de confidencialidade devido à heurística de propriedade comum das entradas. Além disso, lembre-se de que, embora a capacidade de negar o envolvimento de você mesmo possa ajudá-lo em um sistema jurídico funcional, se nenhuma outra evidência o conectar à transação, uma pessoa suspeita ainda poderá aumentar a probabilidade de você estar remetente do pagamento subsequente e aja de acordo.

Existe a possibilidade de que, nos próximos anos, tudomais lojas começarão a aceitar pagamentos do Lightning. O Lightning possui muitos benefícios de privacidade sobre as transações na cadeia do Bitcoin. Em aplicativos de desktop, você pode usar o aplicativo Lightning. Este aplicativo foi desenvolvido no Lightning Network Daemon (lnd), que permite configurá-lo para funcionar através do Tor.

Embora os pagamentos do Lightning não sejam transmitidos publicamentee o destinatário do pagamento do Lightning não pode descobrir de qual canal original a rota de várias etapas recebeu o pagamento, é sempre uma boa higiene de confidencialidade confundir suas faixas na blockchain misturando ou enviando para si mesmo antes de reabastecer os canais do Lightning.

A tecnologia Sidechain também é digna de nota,possibilitando formas semi-confiáveis de gastar bitcoins com um maior grau de confidencialidade do que as transações on-chain (exemplos). A Liquid, por exemplo, já suporta transações confidenciais que ocultam o valor transferido.

4. Compras privadas usando bitcoins pessoalmente

Para pagamentos presenciais, dinheiro normalainda permanece uma boa opção confidencial. Mas, por muitas razões, nem todos podem guardar confortavelmente dinheiro em moeda física. Talvez uma pessoa que viva em uma economia hiperinflacionária queira comprar comida no próximo mês, ou uma pessoa violenta queira esconder seu dinheiro de um parceiro.

Se, para fins práticos, assumimos que, emNesse caso, estamos limitados ao uso de um smartphone e depois enfrentamos um pequeno problema. Como você pode ver no bitcoin.org, atualmente não há carteiras móveis na categoria "privacidade aprimorada". O fato é que os smartphones geralmente contam com serviços de terceiros que podem descobrir o endereço IP do usuário e seu endereço Bitcoin.

Existem várias maneiras possíveis de contornar isso,e nos próximos anos, mais decisões provavelmente aparecerão. No momento, a melhor solução é usar uma carteira para o seu smartphone, o que permite que você se conecte ao seu próprio nó completo. Encontramos vários destes:

- Carteira Bitcoin para Android (também conhecida como “carteira Schildbach”);

- BRD para iOS;

- Blockstream Green para iOS e Android.

Na categoria de carteira móvel Jameson Lopprecomenda Blockstream Green para iOS e Samourai Wallet para Android. Atualmente, Blockstream Green não está listado no bitcoin.org porque esta carteira não fornece ao usuário acesso total às suas moedas. Em vez disso, é usada uma solução de múltiplas assinaturas 2 de 2, onde a Blockstream mantém uma das chaves e assina as transações se o usuário fornecer uma forma secundária de autenticação (autenticação de dois fatores). A implementação de uma modalidade onde o usuário pode administrar integralmente seus próprios fundos está atualmente em desenvolvimento.

No momento, Samourai não é possível usar com seu próprio nó completo(apesar da opção "Definir host confiável", acusado de enganar [1] [2] [3])embora os desenvolvedores afirmem que a quantidadeAs informações que eles podem coletar sobre os usuários são limitadas, porque é a única carteira móvel com suporte para Tor incorporado agora. Samourai também é a única carteira móvel usando o CoinJoin para misturar moedas (consulte Whirlpool), que atualmente está em fase de testes experimentais por usuários avançados. Um possível problema com a mistura do CoinJoin no Samourai é que muitos usuários ainda podem usar o Samourai sem um nó completo, o que pode reduzir a eficiência da mistura, mas é melhor do que não misturar.

As carteiras móveis são úteis da mesma maneira.como fizemos acima ao discutir os canais do Lightning. Sempre será prudente tentar ocultar a origem das moedas (embaralhar, enviar para si mesmo) antes de reabastecer uma nova carteira móvel.

Usuários do Android podem usar o Orbit,para permitir que seus smartphones se comuniquem através da rede Tor. Isso permite que aplicativos, como a Bitcoin Wallet, se conectem a nós completos pessoais executando o Tor. Para o Lightning, um exemplo de carteira que pode funcionar com o Tor é o Spark.

Conclusão

Embora teoricamente ao usar Bitcoiné possível obter um grau relativamente alto de confidencialidade; ainda há algo a ser trabalhado em termos de conveniência do usuário, para que esse grau seja acessível a todos. Para a maioria dos usuários que não conseguem dominar a linha de comando do Linux e não estão interessados em oferecer suporte a seu próprio servidor ou não podem comprá-lo e que, devido à situação econômica, não podem obter bitcoins suficientes para os requisitos mínimos de mixagem de transações, o caminho para a privacidade não é fácil, especialmente em face das empresas de spyware ou governos com uma enorme quantidade de recursos. E mesmo para usuários com as habilidades e capacidades corretas, no momento é impossível acessar muitas dessas opções sem concessões de segurança, o que acabaria por minar a própria confidencialidade que eles queriam manter.

Entre as vantagens está a privacidade do Bitcoinclaramente desenvolvendo ativamente. Alguns dos projetos mencionados neste artigo, no momento da redação deste artigo, lançaram novas versões do software que gradualmente elevam a fasquia do que é possível na prática em relação à privacidade do Bitcoin. A última proposta para melhorar o protocolo Bitcoin, anunciada recentemente na lista de discussão do Bitcoin, inclui várias melhorias há muito esperadas, voltadas especificamente para as características fundamentais da privacidade do Bitcoin.

Além disso, se você esquecer por um momentoOs ambiciosos objetivos de privacidade deste artigo, o fato de que terceiros, por exemplo, às vezes são capazes de correlacionar endereços Bitcoin com endereços IP quando um usuário usa uma carteira Bitcoin, não significa necessariamente que alguém gastará tempo e dinheiro para associar essas informações. pessoa específica. O Bitcoin pode ser considerado uma melhoria significativa em relação aos sistemas tradicionais de pagamento eletrônico, mesmo se usado de maneira ingênua.

</p>