A descentralização da responsabilidade pelo processamento de dados demonstrou a sua eficácia de formas significativaslivrar blockchains e redes de infraestrutura,em que eles funcionam, da possibilidade de serem comprometidos. O processamento e armazenamento excessivos de dados duplicados em redes blockchain complicam seu compromisso [1-3]. Isso ocorre porque um invasor pode precisar comprometer um número significativo de nós na rede para comprometer a rede como um todo. Comparado à tarefa de comprometer um nó de processamento de uma rede centralizada, as chances de comprometer uma rede descentralizada são significativamente reduzidas à medida que o número de nós nela aumenta.

</p>Este paradigma também pode ser aplicado aredes tecnológicas e processos de trabalho. Este artigo discute o potencial de trazer as tarefas vulneráveis dos processos tecnológicos para uma forma descentralizada e a possibilidade de complicar o comprometimento dessa nova qualidade.

Muitas atividades humanasorganizado na forma de processos e, em muitos casos, o comprometimento do suposto resultado do fluxo leva a uma perda dos benefícios esperados pelos participantes desse processo [4,5]. A conscientização da importância de aprimorar os processos de negócios ou complicar seu comprometimento em muitas áreas da atividade humana e da indústria pode levar a consequências significativas - é até possível que elas superem o impacto que a tecnologia blockchain descentralizada atualmente tem no mundo dos aplicativos financeiros.

1. Trabalho preparatório para o gerenciamento seguro de processos de negócios

Reflexões sobre como proteger os negóciosprocessos e tarefas de ameaças internas e externas nos negócios estão longe de serem novos [6-10]. No entanto, a prática inicial de reengenharia de processos de negócios [11] e, posteriormente, a prática de gerenciamento de processos de negócios [12,13], concentraram-se principalmente na melhoria desses processos, otimizando-os, reduzindo a redundância e os intervalos de tempo necessários para eles. realização. O objetivo, como regra, era fornecer crescimento de valor, encurtando o ciclo de tempo do processo, e não tornar esse processo mais seguro [11-13]. No entanto, as perdas que o processo pode sofrer devido a um comprometimento podem ser igualmente significativas. Esse foi o impulso para a pesquisa sobre a integração da análise de segurança no ciclo de gerenciamento de processos de negócios (BPM) [6-10].

Neuebauer em sua obra “Seguro”gerenciamento de processos de negócios: roteiro» [6] apresentaram um plano de gerenciamento seguro de processos de negócios (SBPM) para fornecer uma visão abrangente do gerenciamento de processos de negócios à luz da questão da segurança. O procedimento automatizado de verificação do fluxo de trabalho apresentado por Ribeiro [7] deveria permanecer compatível com as políticas de segurança organizacionais. No procedimento, o autor utilizou fluxos de trabalho definidos em Workflow Description Language (WPDL), bem como políticas de segurança expressas como Security Policy Language (SPL). Essas ferramentas e abordagens permitem que algumas estruturas integrem ou considerem a análise de segurança com o gerenciamento de processos de negócios. No entanto, com exceção de algumas abordagens mais maduras e formais de BPM que definem claramente métodos para aplicação de decomposição, otimização e redução de níveis de tarefas repetitivas como forma de melhorar os ciclos de tempo de execução dos processos, existem poucas propostas ou abordagens destinadas a melhorar a segurança dos processos. o processo global ou a execução de uma tarefa específica.

De fato, alguns dos métodos ensinadosjovens analistas de BPM, em particular a remoção de vários níveis de aprovação, podem afetar adversamente a segurança, mesmo levando em consideração medidas para melhorar a otimização, fornecendo aos operadores tarefas de classe superior, além de novos incentivos, treinamento e ferramentas tecnológicas.

Algumas das ferramentas disponíveis paramelhorias de segurança no processo, focadas na aplicação de ferramentas tecnológicas para melhorar as tarefas de segurança. Melhorar os objectivos de sustentabilidade e operações à pirataria interna e externa através do uso de tecnologias avançadas, como a política mais eficaz em senhas, proteção de dados, recuperação de desastres, etc. - Todas essas ferramentas foram usadas para melhorar a segurança dos processos de negócios.

De qualquer forma, a segurança não tem sido dadaatenção considerável, onde compromisso pode ser causado pelo próprio procedimento ou acções do operador, mas não o aspecto técnico do processo. O trabalho de Weber [14] e Mendling [15], dedicado ao uso de blockchains e contratos inteligentes no processo de controle de processos, é um exemplo de uma abordagem ao BPM, na qual a segurança pode ser aprimorada introduzindo-a diretamente no próprio fluxo de trabalho usando que codifica uma contratos inteligentes. No entanto, a abordagem considerada não foi especificamente destinado a alterar o fluxo de trabalho é melhorar a segurança.

Neste documento, oferecemos uma introduçãodescentralização paralelo tarefas individuais como uma ferramenta que pode ser implantado, a fim de fazer uma tarefa específica mais resistente a ser comprometida. A seção a seguir fornece exemplos de situações nas quais a descentralização de tarefas pode ser aplicada. A terceira seção apresenta uma análise matemática que demonstra a adequação do procedimento para aumentar a estabilidade das tarefas a comprometerem quando são executadas. A seção também fornece uma análise do impacto potencial desse procedimento na duração e no custo da conclusão de uma tarefa.

2. Casos de Uso

Diferentes tipos de avaliações e auditorias comimperativos podem se beneficiar da descentralização. Um cenário centralizado é um cenário em que o proprietário do processo envia um inspetor contratado para verificar vários resultados importantes do fluxo de trabalho. Nesse caso, o único objeto de compromisso que cai no foco de atenção do oponente do processo é uma pessoa; nesse caso, o adversário pode ocupar posições internas e externas em relação ao processo. Além disso, uma auditoria centralizada pode ser extremamente onerosa, pois o inspetor pode ter que percorrer longas distâncias para visitar todos os pontos dos incidentes, que podem ser muito dispersos entre si. Equilibrar a distribuição das tarefas enfrentadas pela inspeção também pode parecer difícil em relação a incidentes cíclicos ou sazonais - pessoal qualificado e treinado da inspeção central precisará ser mantido mesmo nos períodos em que a necessidade de verificação será extremamente pequena.

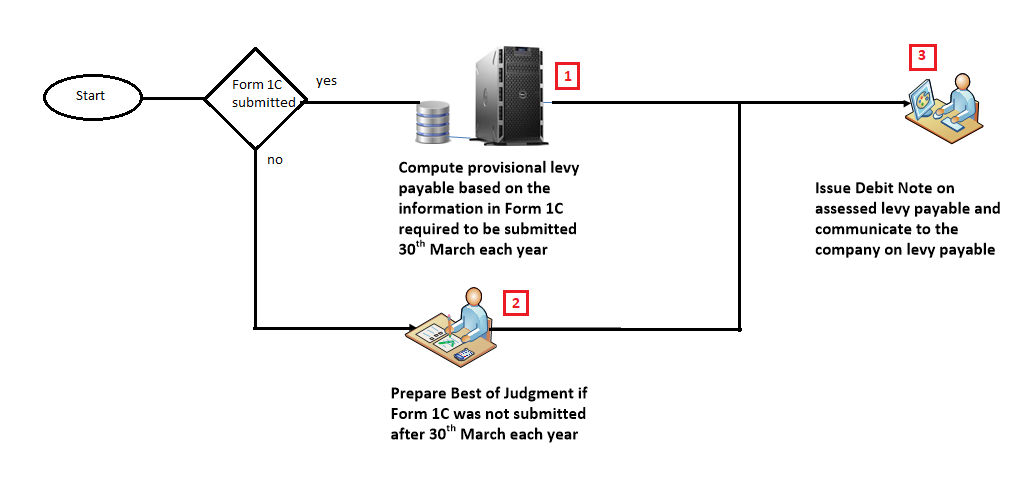

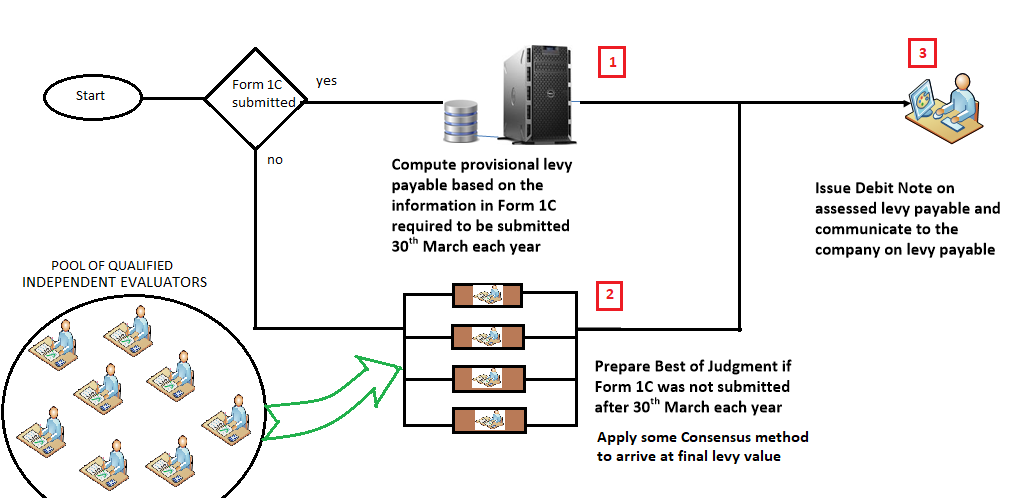

Numa versão descentralizada, conforme mostrado emArroz. 1, a verificação exigida pode ser realizada por qualquer pluralidade arbitrária de inspetores independentes do grupo disponível de inspetores, em qualquer local e a qualquer momento em que a verificação seja necessária. Comprometer um processo torna-se mais difícil porque muitos inspetores potenciais aleatórios podem precisar ser comprometidos para que o processo seja bem-sucedido. Isto torna o processo de compromisso mais dispendioso e tecnicamente complexo do que seria numa versão centralizada. As chances de comprometimento são significativamente reduzidas quando o processo pode ser configurado para que sua inspeção seja transparente e discreta, de modo que um invasor não consiga detectar facilmente prováveis participantes no grupo de inspetores. Neste caso, o oponente do processo teria que multiplicar o custo de comprometer um fiscal pelo número total de fiscais da reserva disponível.

Redistribuição de nó de inspeçãoParalelo forma, distribuídos podem, assim, ser formado com algo em comum, independentemente de na verificação governo ou município local é feito, ou crédito agrícola avaliado para cumprimento das condições de sua emissão.

Um exemplo de um processo de negócios que envolve uma tarefa com um tomador de decisão

O mesmo processo de negócios com tarefas de tomada de decisão descentralizadas

Outro exemplo são as tarefas de tomada de decisão em um ambiente de trabalho.um processo em que uma decisão econômica relevante relevante tomada pelo único tomador de decisão central é o alvo do comprometimento. Em um cenário centralizado, o tomador de decisão pode se tornar objeto de lobby ou, em casos extremos, receber certos incentivos financeiros para tomar decisões que não estão relacionadas aos objetivos pretendidos do processo.

Em um cenário descentralizado, qualquero número de tomadores de decisão qualificados pode ser selecionado individualmente pelo sistema para tomada de decisão em cada caso individual. A decisão final será uma combinação de várias decisões tomadas por cada tomador de decisão qualificado. O método de combinação pode ser alguma forma de média ou média ponderada, dependendo do histórico e das qualificações de cada tomador de decisão. O processo de combinar soluções paralelas em um único todo será chamado de método de consenso, por analogia com a linguagem blockchain.

Oponente do projeto, falhandodeterminar a priori qual dos tomadores de decisão no pool será selecionado, será forçado a investir em subornar muitos tomadores de decisão no pool, a fim de ter uma chance de sucesso em comprometer o processo. Consequentemente, os custos de comprometer um número suficiente de tomadores de decisão provavelmente serão mais caros do que no caso centralizado.

Acontece que a solução para o problema incluivários tipos de tarefas em processos nos quais até um exemplo de verificação é um subconjunto. Várias situações representativas de tomada de decisão também podem se enquadrar nessa categoria, incluindo os casos em que os tomadores de decisão são eleitos por meio de um processo eleitoral. Posteriormente, esta tarefa será o foco do modelo apresentado na próxima seção. As equações desenvolvidas nesta seção são ilustradas pela consideração da descentralização usada para resolver disputas na interação do comprador e vendedor do comércio eletrônico.

3. Metodologia

Isso simulará o processo de descentralização,semelhante ao mostrado na Figura 1 e consistindo em tarefas centralizadas de tomada de decisão e avaliação. Também assumiremos que a solução é uma variável binária ou discreta, para que possamos considerar um modelo de consenso simples em um equivalente descentralizado. O modelo de consenso para o modelo atual será o valor mediano de todos os valores de decisão retornados.

Suponhamos também que o nó do processo 2, consistindoO desempenho de uma tarefa de tomada de decisão pode ser comprometido se incentivos suficientes ou outros meios forem aplicados ao tomador de decisão. E que evento de compromissoetem uma probabilidadeP (e), que é proporcional a alguns custos financeirosCincorridos por um adversário do processo e é usado para desacreditar os avaliadores ou o processo como um todo. Supõe-se necessariamente que C ↑, P (e) ↑.

Se o custo de uma tarefa centralizada paraComo o proprietário do processo é igual a S, pode-se esperar que o valor de S esteja disponível para recompensar avaliadores descentralizados. S pode ser o salário recebido pelo avaliador centralizado, bem como outras despesas administrativas relevantes, e pode ser considerado como uma remuneração que pode ser compartilhada por avaliadores descentralizados. Normalmente, o valor disponível para uma tarefa descentralizada não será aberto. O limite superior pode ser considerado como S, ou economia adicional resultante do aumento da segurança do processo, que mais frequentemente fornece os benefícios esperados para as partes interessadas.

onde y é a recompensa para cada avaliador, e t = 1 / V, quando a recompensa para avaliadores descentralizados é limitada a S ou pode exceder S.

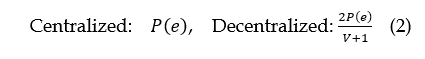

Análise de Segurança de Processo

Suponha que ∏ seja o conjunto de avaliadores disponíveis e V– o número de avaliadores efetivos que decidem participar no processo de avaliação e tomada de decisão após aplicação do critério de corte. Com base no método de consenso descrito acima, para que o processo descentralizado seja comprometido, pelo menos metade dos avaliadores de V devem inserir conscientemente o mesmo valor discreto comprometido. Portanto, abaixo estão as probabilidades de que os projetos centralizados e descentralizados sejam comprometidos.

Dados incidentes suficientesprocesso e assumindo que a qualidade dos avaliadores descentralizados centralizados e reconhecidos é sobre a mesma qualidade, a tarefa descentralizada se tornará cada vez mais difícil de comprometer à medida que V. aumentar.Agora seja x o coeficiente de participação. Então x = V / ∏.

Análise de custos

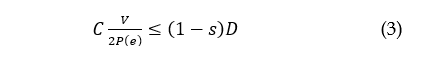

Suponha que um processo comprometido leve aa recompensa D do oponente do processo e a recompensa do adversário do processo que segue conforme indicado serão a quantidade sD, onde s é a parcela das vantagens do processo que serão recebidas pelo adversário no caso de o adversário ser um participante do processo. O limite inferior da quantidade s, seu valor zero, é onde o adversário não recebe nenhum benefício do curso normal do processo e, nesse caso, como regra, ele não é um participante desse processo. Para o adversário do processo, o preço do comprometimento deve ser menor do que os benefícios de comprometer o processo.

Agora, olhamos para algumas lineares básicascorrelação entre os custos utilizados para comprometer a tarefa e a probabilidade de sucesso. Além disso, também consideraremos um modelo linear da relação entre remuneração e o número de avaliadores que decidiram participar do processo.

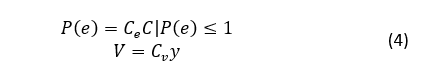

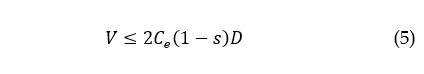

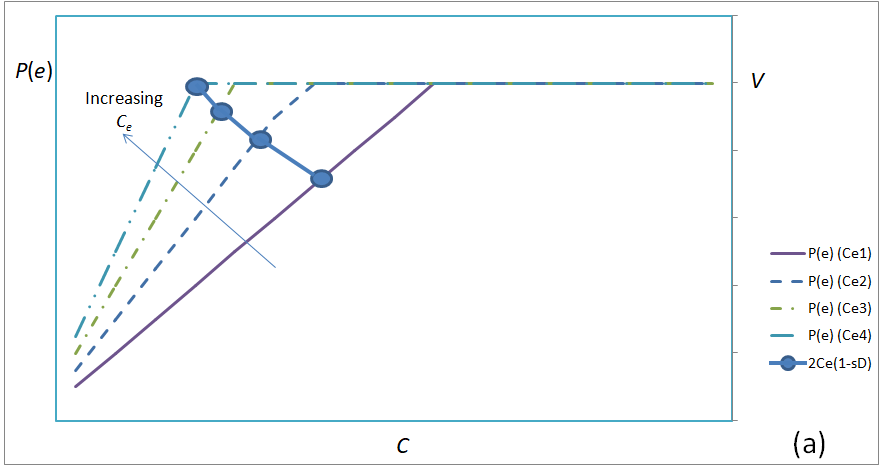

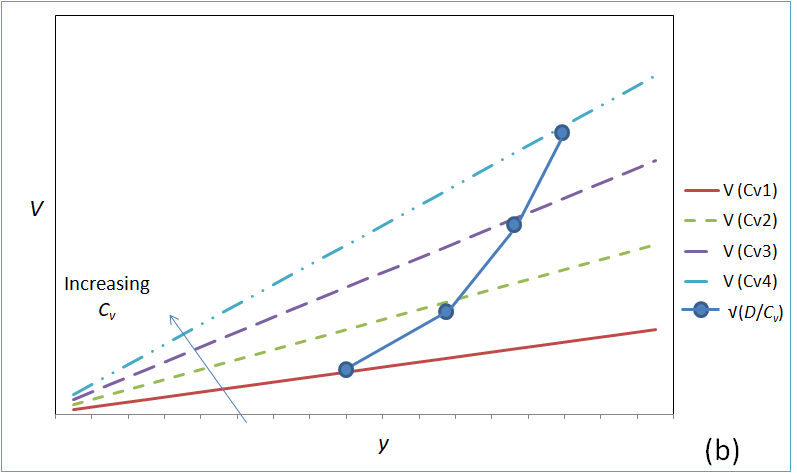

Na equação (4), Ce é a velocidade linear, sonde a probabilidade de comprometimento aumenta à medida que o número de recursos aplicados aumenta, e Cv é a velocidade com que a participação do avaliador aumenta à medida que a recompensa pela participação aumenta. A equação (3) pode ser reformulada da seguinte forma:

A equação (5) é importante, pois mostra quesob as condições estabelecidas aqui, há um nível de participação ou número V de avaliadores sob os quais o processo teoricamente não pode ser comprometido, dado algum benefício potencial, D que o adversário pode obter ao comprometer o processo. Além disso, pode-se supor que os recursos disponíveis para fortalecer o processo não devam exceder o tamanho da remuneração do processo.

Fig. 2) Uma ilustração da relação entre a) um número suficiente de avaliadores paralelos descentralizados, a probabilidade e o custo de comprometer o avaliador; e b) a limitação da remuneração do avaliador descentralizado e o número de avaliadores.

Portanto,

Esse relacionamento mostra o volume y necessáriopara que as iniciativas de segurança da avaliação descentralizada sejam rentáveis. A Figura 2 mostra a relação entre os limites apresentados nas equações (4) e (7).

Análise do tempo

Análise do impacto da descentralização paralela sobrea tarefa do processo é mais situacional. Pode-se esperar que a busca por vários avaliadores em comparação com um avaliador centralizado possa resultar em alguma penalidade temporária, mesmo que esses vários avaliadores executem suas tarefas em paralelo. No caso de paralelização perfeita, quando todos os avaliadores são iniciados simultaneamente com a hora de início da tarefa, cuja execução é aproximadamente igual a eles ou, em qualquer caso, não mais do que se o operador centralizado a executasse, o tempo de execução da versão descentralizada será o mesmo, como para centralizado. Este é um caso ideal. A tarefa do projetista de processos será usar a tecnologia e o planejamento para se aproximar dessas condições ideais.

Do ponto de vista prático, verifica-se queExistem vários recursos de design do processo que podem ser aplicados a um processo descentralizado, o que pode reduzir significativamente essa penalidade de tempo ou até potencialmente acelerar a tarefa descentralizada. Por exemplo, se um avaliador centralizado precisar viajar para lugares diferentes para concluir essas tarefas, os avaliadores descentralizados poderão ser selecionados localmente em cada caso, para que possam iniciar uma auditoria potencialmente mais cedo e a um custo menor do que no caso centralizado.

4. Descentralização da tarefa de resolução de disputas no comércio eletrônico

Esta seção fornece um exemplo de uso.comércio eletrônico para ilustrar esse método. Uma dessas tarefas é o principal processo de negociação entre o comprador e o vendedor. O objetivo imediato do mercado ponto a ponto é cumprir a tarefa entre o comprador e o vendedor, sem a necessidade de um intermediário, ou seja, envolvimento de terceiros. Isso potencialmente reduz o custo do processo, mas levanta a questão de como estabelecer confiança entre as duas partes. O comprador corre o risco de enviar o pagamento ao vendedor antecipadamente, para que o vendedor não entregue os bens ou serviços prometidos, contrariamente às suas promessas? Ou o vendedor corre o risco de fornecer os bens ou serviços prometidos com o fato de que o comprador não transfere o pagamento depois de receber o que deseja?

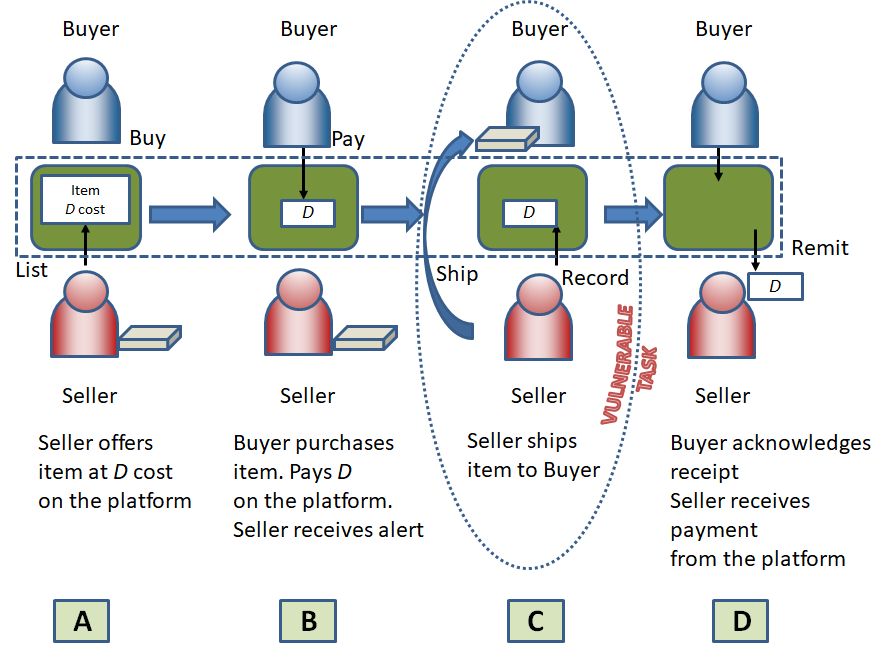

Figura 3. Ilustração de um processo básico de comércio eletrônico entre um comprador e um vendedor por meio de uma plataforma automatizada com execução fora da plataforma

Um exemplo de um dos processos mais populares.O comércio eletrônico é uma empresa gerenciada pelo eBay, que exige a participação de terceiros para facilitar o fluxo de trabalho: o terceiro atua principalmente como um organismo intermediário e de resolução de disputas. Combinado com um sistema de reputação vinculado ao histórico de transações de cada parte, esse sistema tornou o eBay uma das plataformas de comércio eletrônico mais bem-sucedidas até hoje. A solução recentemente proposta [16,17] está tentando eliminar os custos intermediários e seus correspondentes, usando um cenário seguro de depósito automatizado e equilíbrio de NASH para orientar o comprador e o vendedor a agir em seus interesses, concluindo o processo [18 ] Durante o processo, o comprador e o vendedor saem no valor do compromisso, excedendo levemente o custo direto do produto. Cada um dos valores do depósito é transferido para ambas as partes após a conclusão bem-sucedida do processo, o que garante que haja um incentivo para que ambas as partes ajam de acordo com o contrato - caso contrário, ambas perderão valores superiores ao que receberão, colocando-se em desvantagem. Combinado com o uso de um sistema de reputação, este diagrama apresenta um cenário da teoria dos jogos com equilíbrio NASH para uma determinada quantidade de garantia. No entanto, esses procedimentos ainda não são usados em grande parte em qualquer plataforma de massa, onde a maioria dos compradores e vendedores provavelmente não deseja comprometer-se inicialmente a mais do que o custo dos produtos que desejam comprar ou vender nesse processo.

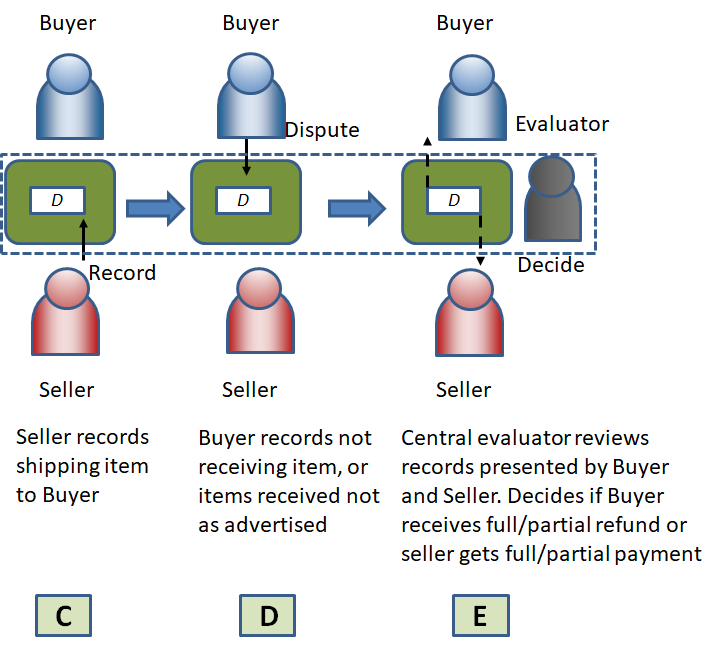

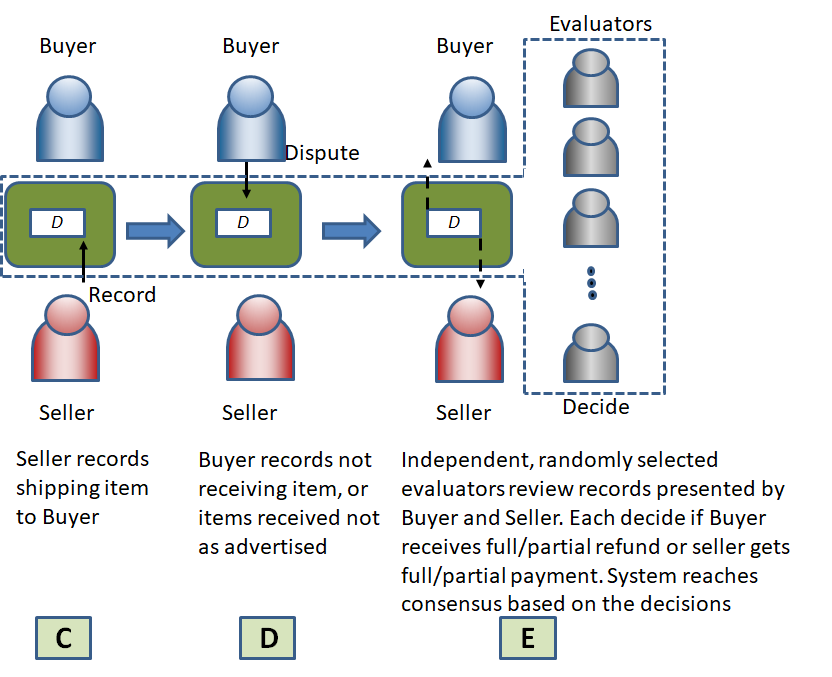

Fig. 4. Ilustração de uma decisão de resolução de disputas (a) com um único avaliador ou árbitro centralizado em comparação com (b) descentralizada, incluindo vários árbitros selecionados aleatoriamente

Processo em que é usadoum organismo descentralizado de resolução de disputas pode fornecer um método mais econômico e mais equitativo em comparação com um cenário centralizado de resolução de disputas, no qual, além disso, não é necessário investir no processo mais do que o custo do item de venda, como no segundo cenário. Esse processo básico de comércio eletrônico por meio de uma plataforma automatizada e sistema de pagamento é mostrado na Figura 3. Supõe-se que parte da remessa ou entrega seja externa ao sistema. Nesse caso, a tarefa C do fluxo de trabalho representa um ponto de potencial comprometimento do processo. O vendedor tem a oportunidade de obter o valor das mercadorias, D, registrando a remessa sem concluí-la. Outras opções para comprometer a tarefa incluem a entrega de outro produto ou um produto de menor valor. O comprador também pode garantir o não cumprimento dos termos da transação pelo fato de ter a oportunidade de indicar que as mercadorias foram recebidas com defeitos ou que não foram recebidas, e o comprador não receberá a compensação prometida pelas mercadorias (D). Esses cenários de trade-off geralmente surgem no comércio e geralmente levam a disputas que geralmente são resolvidas pelo operador da plataforma.

Como parte de um procedimento geral e centralizadoo árbitro empregado pela plataforma analisa as reivindicações de ambas as partes, que podem incluir evidências de remessa e fotografias do produto, e toma uma decisão. Em um equivalente descentralizado, a tarefa de tomada de decisão é distribuída entre vários avaliadores independentes selecionados aleatoriamente, que também podem ser retirados do pool de compradores e vendedores na plataforma.

Como alguns existentes hojePlataformas de comércio eletrônico, nas quais compradores e vendedores estão dispostos a deixar revisões mútuas para construir a reputação de ambos os lados do processo de negociação, um sistema de incentivo semelhante ao fornecido na equação (1) também pode ser desenvolvido para avaliadores. Como recompensa, você pode usar tokens, pontos ou outro sistema de incentivos incorporado à plataforma. O número necessário de avaliadores V para a justiça do sistema pode ser estimado pela equação (5). Para itens pequenos, D, V pode ser um número operacionalmente baixo.

Neste caso, todo o processo beneficiaseria potencialmente o custo mais baixo dos avaliadores descentralizados agrupados e o efeito da sabedoria da multidão [19] ao considerar as decisões da multidão em comparação com o equivalente centralizado. Conforme ilustrado em [19], o “fenómeno da sabedoria da multidão” refere-se à descoberta de que o conjunto agregado de soluções propostas por um grupo de indivíduos tem um desempenho melhor do que a maioria das soluções individuais.

Nos casos em que um grupo descentralizadoOs especialistas em avaliação dão melhores resultados do que o processo centralizado; o primeiro processo geralmente trará os benefícios esperados para as partes interessadas. Observe que este esquema pode ser usado em combinação com o método descrito em [16, 17, 20]. Nesse caso, tanto o comprador quanto o vendedor podem escolher por si mesmos uma solução para o problema, diferente daquele que exigirá investir mais no produto do que custa e, ao mesmo tempo, não incluirá a resolução de disputas.

5. Conclusões

O grau em que ocorre o comprometimentoA intenção de um processo em um ecossistema limitado geralmente é um indicador-chave que também se correlaciona com o grau de frustração econômica e pobreza nesse ecossistema. Mover mais processos humanos, comerciais, eletrônicos comerciais e financeiros para um processo com maior grau de certeza, no qual é menos provável que o objetivo do processo seja comprometido ou corrompido, será de grande importância para a prosperidade econômica em potencial nas áreas em que essa técnica pode ser aplicada .

Este artigo examinou o potencialdescentralização das principais tarefas vulneráveis dos processos tecnológicos. No procedimento, a tarefa vulnerável é descentralizada usando métodos semelhantes a como a descentralização do blockchain em redes de infraestrutura ajuda a dispersar pontos de ataque na rede; mas aplica-se a nós de processo, não a nós de infraestrutura. Nesta formulação, para um nó do processo descentralizado, vários processadores qualificados podem executar separadamente a tarefa do nó simultaneamente, para que o adversário do processo não tenha um ponto focal ou destino central que possa prejudicar o processo.

O artigo apresenta os fundamentos matemáticosdescentralização de tais processos e seus imperativos em relação à segurança, custo do processo e impacto no tempo total do processo. O modelo também mostra que há um número limite de avaliadores nos quais um processo descentralizado será quase impossível de comprometer em comparação com um processo centralizado. Foi apresentado um modelo para obter esse nível mínimo de participação, sugerindo uma relação linear entre o estímulo utilizado pelo adversário e a probabilidade de comprometimento de qualquer participante. Esse processo também foi ilustrado por aplicativos de comércio eletrônico; em particular, na resolução de disputas entre o comprador e o vendedor. A possibilidade de descentralização dessa tarefa foi considerada, incluindo o uso de um modelo para determinar o número mínimo de especialistas em avaliação para alcançar resultados estáveis e confiáveis. Acreditamos que essa ferramenta pode ser útil para desenvolvedores de processos, uma vez que a segurança do processo pode ser tão importante quanto sua eficiência em áreas como comércio eletrônico, negócios, finanças e muitos outros tipos de processos.

Referências

[1] JH Park & J. H. Park, “Segurança Blockchain em Computação em Nuvem: Casos de Uso, Desafios, Soluções”, Synmetry, Vol 9, Edição 164, pp 1–13, 2017.

[2] Z. Kakushadze & R. Russo, “Data Malls, economias de moedas e pagamentos sem chave”,Internacional Journal of Network Security & Suas aplicaçõesvol. 9, edição 3, pp. 1-9, 2018.

[3] S. Nakamoto, “Bitcoin: A peer-to-peer electronic cash system.”, Disponível online em https://bitocin.org/en/bitcoin-paper. Acessado em maio de 2017, 2008.

[4] K. Campbell, L. A. Gordon, M. P. Loeb, L. Zhou, “O custo econômico das violações de segurança da informação anunciadas publicamente: evidências empíricas do mercado de ações”, Journal of Computer Security, vol. 11, pp. 431-448, 03 de 2003.

[5] M. Ettredge, V. J. Richardson, "Avaliando o risco no comércio eletrônico", HICSS, p. 194, 05 2002.

[6] T. Neubauer, M. Klemen, S. Biffl, "Gerenciamento seguro de processos de negócios: um roteiro", Anais da Primeira Conferência Internacional sobre Disponibilidade, Confiabilidade e Segurança (ARES'06), 2006.

[7] G. Herrmann, “Requisitos de segurança e integridade dos processos de negócios - análise e abordagem para apoiar sua realização”, Consortium on Advanced Information Systems Engineering, pp. 36-47, 1999.

[8] T. Kindler, T. A. Soyez, “Modelando segurança para sistemas integrados de fluxo de trabalho e telecooperação corporativa”, Quinta Oficina do IEEE sobre Tecnologias de Habilitação: Infraestrutura para Empresas Colaborativas (WET ICE 96), 06 de 1996.

[9] K. Knorr, “Segurança nos fluxos de trabalho da rede de Petri”, tese de doutorado, Mathematischnaturwissenschaftliche Facultaet der Universitaet Zuerich, 2001.

[10] C. Ribeiro, P. Guedes, “Verificando processos de fluxo de trabalho em relação às políticas de segurança da organização”, IEEE, pp. 1-2, 1999.

[11] M. Hammer, J. Champy, Reengineering the Corporation - Um manifesto para a revolução comercial. Harper, 1994.

[12] R. Aguilar-Saven, "Modelagem de processos de negócios: revisão e estrutura", Int. J. Production Economics 90, pp 129-149, 2004.

[13] R.G. Lee e B.G. Dale, “Gerenciamento de processos de negócios: uma revisão e avaliação”, Business Process Management Journal, vol. 4 No. 3, pp. 214-225. 1998.

[14] I. Weber, X. Xu., R. Riveret., G.GovernatoriA. Ponomarev e J.Mendling, “Monitoramento e execução de processos de negócios não confiáveis usando Blockchain”. In: La Rosa, M., Loos, P. e Pastor, O. (eds.) Gestão de Processos de Negócios. BPM 2016. Notas de aula em Ciência da Computação, Vol. 9850. Cham, Suíça: Springer, pp. 329–247, 2016.

[15] J. Mendling, e outros. Al.“Blockchains para gerenciamento de processos de negócios – desafios e oportunidades.” Transações ACM em Sistemas de Informação Gerencial, vol. 9. Disponível on-line: https://arxiv.org/pdf/1704.03610.pdf., 2017.

[16] Seong Yup Yoo, “NashX,” Ilustração Online: http://nashx.com/HowItWorks, acessado em 10 de junho de 2017, 2013.

[17] The Dagger, “OneMarket: A Peer-to-Peer Internet Marketplace”, artigo online: https://bravenewcoin.com/assets/Whitepapers/cloakcoin-onemarket.pdf, acessado em 12 de junho de 2017.

[18] Jiawei Li, “On Equilibria of N-Seller and N-Buyer Bargaining Games”, Computing Research Repository, vol. 2015, 1510, pp 1–13, 2015.

[19] Yi, Sheng KungMichael; Steyvers, Mark; Lee,Miguel D.; Dry, Matthew J., “A Sabedoria da Multidão em Problemas Combinatórios”. Ciência cognitiva. Vol 36, Edição 3, https://doi.org/10.1111/j.1551-6709.2011.01223.x, pp 452–470, 2012.

[20] K. Alabi, “Digital Blockchain Networks Appear to be Following Metcalfe’s Law,”: Electronic Commerce Research and Applications, Vol. 24, https://doi.org/10.1016/j.elerap.2017.06.003, pp.