حول الغامضلقد كانت DarkNet وBitcoin في مأزق لفترة طويلة، وكل مدون وصحفي ومستخدم في المنتدى يحاول أن يتخيلنسختها الخاصة من "الويب المظلم"، حيث يعيش بلا شك مدمنو المخدرات والمنحرفون والأرواح الشريرة. بالطبع، لا تقلل من شأن احتمالية حدوث الشر لكل كيلو بايت مربعDarkNet، ولكن لا يزال يوصى به بشدةتعرف على تاريخ تطور شبكات الكمبيوتر ومراعاة اهتمامات أولئك الذين يقدرون عدم الكشف عن هويتهم في الفضاء الرقمي. إلى الأساطير الرئيسية حولDarkNet لم يعد موضوعًا دائمًاشائعات وتكهنات مشكوك فيها - يحتاج الجميع إلى النظر إلى الظلام في أعينهم ومن الآن فصاعدًا ألا ينسوا ما رأوه هناك. هذه هي الطريقة الوحيدة للتحرر من آراء الآخرين، والتخلص من الصور النمطية والقليل من الدعاية.

</ P>الذين فقط عبر التاريخلم تستغل الإنسانية هذه الكلمة الجميلة: "الحرية". لذا جاء الدور لي. بالأمس واليوم ، يعد DarkNet الأكثر ظلمة والأغمق بلا شك موضوعًا مفضلاً للحكايات بين الملاحقون الذين يتجمعون حول نار افتراضية أثناء الاستراحة بين الغزوات في الفضاء غير المعروف للشبكة الكبرى. ولا يدرك الجميع مدى ارتباط "الشبكة المظلمة" بالاقتصاد الحقيقي. ولكن ، هل ولدت Bitcoin DarkNet؟ لا على الإطلاق. لطالما كان الفكر المنحرف واضحًا في أذهان الناس العاديين: DarkNet للمجرمين. هل هذا صحيح؟ الأمر متروك لك.

DarkNet: ما هو وكيفية الوصول إلى هناك

لقد سمع الكثير منا أكثر من مرة عن DarkNet [darkالشبكات] أو حتى بانتظام زيارة المواقع الموجودة في أعماق مساحة المعلومات. في هذا الجزء المخفي والخطير في بعض الأحيان من الشبكة ، تزدهر جميع أنواع أعمال الظل ، مما يجعلها جذابة للغاية للصحفيين مثلي.

على مر السنين ، والكثير من كتب كافية عن DarkNetالمقالات والكتب والتعليمات ، ولكن في الوقت نفسه ، تجدر الإشارة إلى الزبد الزائد الذي تراكم نتيجة للظهور المنتظم لمقاطع الفيديو "m-hysterical" على موقع YouTube ، مما يلقي أجواءً من الغموض الغامض حول "الجانب المخفي من الشبكة" ، مما يثير الكثير من التكهنات والهراء التام.

ربما يجب على الجميع أن يكتشفوا الأمر بمفردهم - لماذا تعتبر DarkNet جذابة وخطيرة للغاية ، ماذا يحدث هناك ، وكيف تصل إلى هناك ، ثم ماذا تفعل بكل هذا؟

كيف يعمل الإنترنت الحديث؟

للراحة لن يكون هذا خطأً خطيراًتوحيد جميع شبكات الكمبيوتر الموجودة تحت اسم واحد - الإنترنت. في الواقع ، في المجمل ، يمثلون بالفعل تلك "الشبكة الدولية [الدولية]".

أي شبكة تبدأ اتحاد اثنين الرقميةالأجهزة ، على سبيل المثال ، عبر كابل أو إشارة لاسلكية. في المستقبل ، يتم توصيل الأجهزة الأخرى به. مع نمو الشبكة ، هناك حاجة إلى عقد كبيرة تكون مسؤولة عن توجيه حركة المرور. تقوم الشركات الموردة بتوصيل أجهزتها بهذه العقد ، وبعد ذلك توفر للجميع إمكانية الوصول إلى شبكة الكمبيوتر الدولية ، أي الانترنت. وبالتالي ، يتم تقسيم مقدمي الخدمات إلى الدولية والإقليمية والمحلية.

خاصية مهمة لهذه البنية التحتية للشبكةهي القدرة على البناء على الشبكة الرئيسية أي شيء آخر. في الواقع ، يتم ربط جميع الأجهزة في الشبكة الرئيسية عبر بروتوكول خاص ، وكقاعدة عامة ، أصبح اليوم هو WWW (الشبكة العالمية). ولكن ، في الواقع ، يمكن أن يكون البروتوكول أيًا وقواعد التفاعل بين الأجهزة ، على التوالي ، مختلفة.

ولكن ، الحقيقة: اليوم يرتبط الهيكل الرئيسي للشبكة الرئيسية بإحكام ببروتوكول WWW وعناوين IP ونظام اسم المجال و DNS.

اقرأ المزيد:

كيف يعمل الإنترنت الحديث؟

تعودنا على رؤية الإنترنت كما هي ونحن ندرك ذلك فقط من خلال تجربة التفاعل مع الأجهزة المزودة وشخص بواجهات معينة ، دون التفكير مطلقًا في كيفية عمله.

وأولئك الذين لا يريدون التفكير مسيطر عليهم ، أي فكر بهم. هل تحتاجها؟

لكن بالعودة إلى هذه النقطة: على رأس الشبكة الرئيسية التي نعرفها بالفعل ، بدأت شبكات أخرى في الظهور أو ببساطة استمرت في الظهور بعد ظهورها.

Surface Web و Deep Web و Dark Net

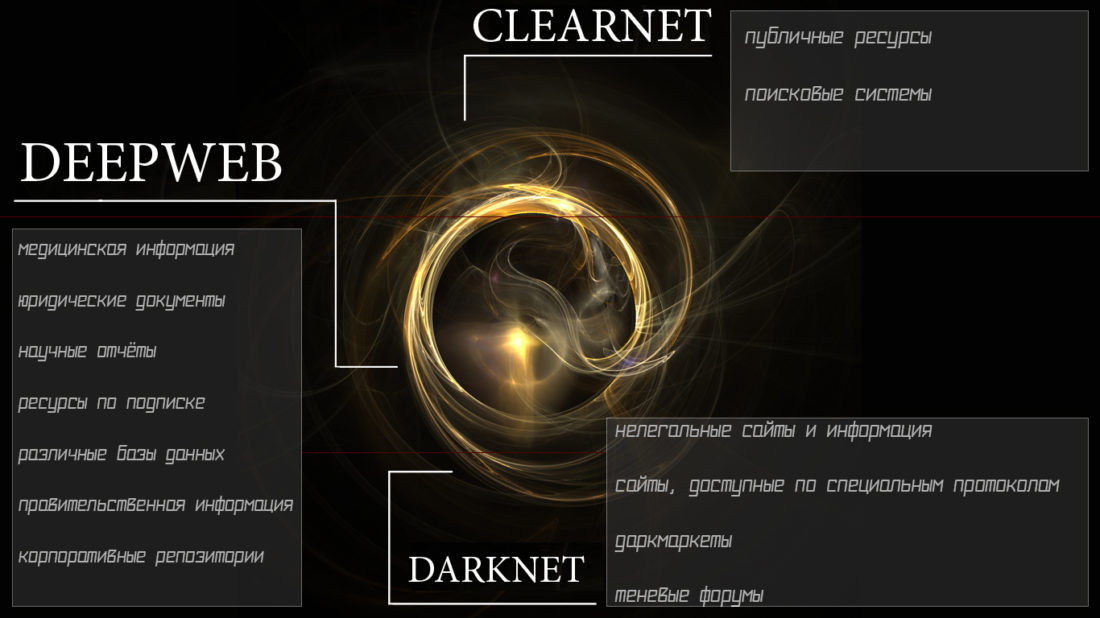

غالبًا ما يوصف الإنترنت بأنه يتكون من ثلاثة أجزاء: Surface Web و Deep Web و Dark Net.

لا يحدث الفصل وفقًا لخصائص المورد وفقًا لنوع "سيء" - "جيد" أو "قانوني" - "غير قانوني" ، ولكن وفقًا لمستوى الوصول.

الشبكة السطحية أو ما يسمى ClearNet [شبكة نظيفة] هو ما يستخدمه معظمنا يوميًا. يمكن الوصول إلى ClearNet من خلال محركات البحث والمتصفحات العادية مثل Chrome و Safari و Firefox.

كمثال: هذا المقال متاح لأي شخص عبر أي متصفح قياسي.

DeepWeb [شبكة عميقة] - هذا هو ذلك الجزء من الإنترنت ،الذي يحتوي على معلومات محددة للغاية. معظمنا لا يستطيع الوصول إليه ، ولا يتم فهرسته بواسطة محركات البحث العادية. أساسًا ، هذه صفحات وقواعد بيانات مخصصة فقط لمجموعة معينة من الأشخاص والمؤسسات. للوصول إليه ، تحتاج إلى معرفة عنوان الويب الدقيق (URL) ، وفي بعض الحالات قد تكون هناك حاجة إلى كلمة مرور. من أمثلة صفحات الويب العميقة بعض قواعد بيانات المكتبات الجامعية والتقارير والمجلات التي لا يستطيع الوصول إلا إلى المشتركين أو منشوراتك الخاصة على Facebook.

بمعنى آخر ، DeepWeb هو جزء من الشبكة التي توجد بها معلومات ذات وصول محدود.

آخر طبقة من الإنترنت - DarkWeb أو DarkNet[شبكة مظلمة] ، ويعتقد أن الوصول إليها أكثر تعقيدًا من SurfaceWeb أو DeepWeb. على الرغم من أن زيارة المواقع في إحدى شبكات التراكب [المبنية على أعلى الشبكة الرئيسية] ، على سبيل المثال ، في Tor ، غالبًا ما يكون أسهل من الوصول إلى المعلومات الخاصة على شبكة منتظمة.

تجدر الإشارة إلى أن DarkNet أوسعمفهوم من DarkWeb ، ويتضمن كل شيء ، بطريقة أو بأخرى متصلة مع خدمات خفية أو غير قانونية على الشبكة العالمية. لكن في المستقبل ، سأستخدم مصطلح DarkNet مكافئًا لـ DarkWeb ، والذي لن يكون خطأً خطيرًا. لأنه إذا كان أحد المواقع التي تبيع المخدرات أو المواد الإباحية للأطفال يقع على ClearNet ، فإن هذا المورد ليس جزءًا من DarkNet. هذا مجرد مثال على إهمال وكالات إنفاذ القانون.

"مواقع مظلمة" في DarkNet ، وهي مستحيلةلا ينتهي الوصول عبر متصفح عادي [بدون ملحقات إضافية] بـ .com أو .org. في حالة Tor ، يتكون عنوان URL الخاص بهم من مجموعة عشوائية من الحروف والأرقام وينتهي بـ .onion. بالإضافة إلى ذلك ، تتغير عناوين URL في DarkNet بانتظام ، الأمر الذي يجعلها "بعيدة المنال" إلى حد ما.

وبالتالي ، يشير DarkNet إلى الموارد ،الوصول إليه ممكن فقط من خلال برنامج خاص. إطار DarkNet نفسه غير مركزي أو لا مركزي جزئيًا ، ويتم تمثيله بواسطة شبكات مثل Tor أو I2P أو RetroShare.

يمكنك التعرف بشكل مستقل على محتويات هذه الشبكات - حتى لا تبني تكهنات حول Darknet الغامضة وغير المفهومة في المستقبل.

سيكون من المثير للاهتمام ، لأنه ، في الواقع ،القائمة أكثر من واسعة ، وهذا ليس مستغربا. في الواقع ، ظهر مصطلح "darknet" مرة أخرى في السبعينيات ، مع ظهور ARPANET ، التي سبقت الويب الحديثة - بالفعل كانت هناك بالفعل موارد لا يمكن الوصول إليها من الخارج.

قائمة أساسية لشبكات مجهولة

على الرغم من حدوث زيادة ملحوظة في تقنيات مشاركة الملفات المجانية والوصول المجهول إلى مختلف الموارد بشكل طبيعي في التسعينيات ، إلا أن هذه قصة مختلفة.

استدامةالبروتوكولات: كيفمتطوراللامركزية:

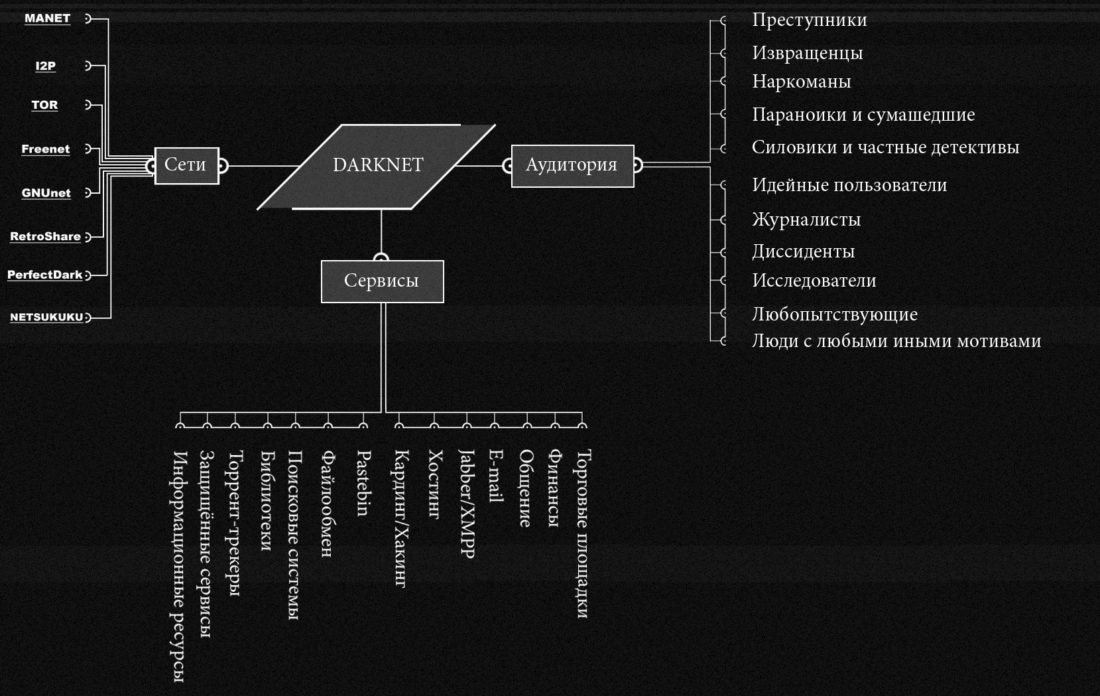

يتم تقسيم الشبكات والموارد والمستخدمين في DarkNet بشروط إلى أنواع مختلفة:

هيكل "الجانب المظلم من الشبكة"

بالنسبة لأولئك الذين لا يكفي مخطط واحد لإحداث انطباع أول - يتم تقديم عالم الشبكات المظلمة بوضوح في العديد من المواد:

الأسلحة والمخدرات والكروبوفيليا: كيف أمضيت الأيام على شبكة الإنترنت الدارك

المفاهيم الخاطئة الشائعة حول DarkNet

في كثير من الأحيان أجد معلومات عن المؤلف أو المدونحصل على تصنيف ، مما جعل كآبة على تقنيات مجهولة المصدر واللامركزية ، واصفا كل هذا بكلمة رهيبة "darknet". القناع على الوجه ، وصوت الحياة الآخرة وتصميم المادة بأسلوب "مخدر تقني مخدر" - يعزز فقط الانطباع على الأشخاص الذين يعانون من نفسية هشة. على النقيض من ذلك ، لا ترى مختلف نقابات الأمهات المهتمات شيئًا في الشبكات المجهولة إلا فيما يتعلق ببيوت الدعارة وإدمان المخدرات. بشكل عامإلى شخص بالغبمجرد أن تأخذ وتثبيت نفسك هذاينظر تور ، [أي شيء آخر] سيئ السمعة ، إلى المخاوف التي يصفها "خبراء في عالم الظلال" وأتباع النظام الستاليني.

لذلك ، فإن تصنيف المزاعم الأكثر مشكوك فيها فيما يتعلق DarkNet:

DarkNet ضخم وأكبر بكثير من ClearNet.ليست حقيقة. ومع ذلك، فإن المعلومات الرئيسية الموجودة على الشبكة موجودة على السطح، ولكنها ليست متاحة دائمًا للعامة.

DarkNet معقدة.ليس من الضروري أن تكون متخصصًا في تكنولوجيا المعلومات لاستخدامه.

DarkNet غير قانوني.DarkNet نفسها قد لا تكون غير قانونية،إلا إذا كانت زيارتها محظورة بشكل مباشر في بلدك. وفي الوقت نفسه، لا ينبغي أن ننسى حق أي شخص في تلقي ونشر أي معلومات إذا كانت لا تخضع للقيود القانونية.

كما ترون، أنت في يد القانون، لذلكاستخدم نفس Tor على مسؤوليتك الخاصة. فكر جيدًا - هل أنت على استعداد لتحمل المخاطر من أجل الميزة المشكوك فيها المتمثلة في الحصول على معلومات نادرة، إذا كنت لا تزال تجدها؟ هل تحتاج حقًا إلى إخفاء عنوان IP الحقيقي الخاص بك والتواصل مع الآخرين عبر قنوات الاتصال السرية؟ إذا كانت الإجابة بنعم، فأنت بحاجة إلى أن تكون في الجانب الآمن ولا تسلط الضوء على حقيقة استخدام مثل هذه التقنيات.

الحصول على مهلة أو عقوبة لاستخدام Tor أوشيء من هذا القبيل يساوي فرصة الوقوع تحت سيف Themis لتنزيل محتوى مقرصن من السيول. ذلك يعتمد على موقف حكومتك تجاه هذه التقنيات. لكن كقاعدة عامة ، من غير القانوني القيام بما يمكن القيام به هناك ، على سبيل المثال ، لبيع المخدرات.

DarkNet مجهول.لا، عدم الكشف عن هويتك مشروط تماما. وينتهي حيث يظهر الدافع للقبض عليك.

خدمات خاصة: "يجب على الناس ألا يعتقدوا أن الشبكة المظلمة غير مرئية لوكالاتنا"

لا يوجد شيء مثير للاهتمام على DarkNet للمواطن الملتزم بالقانون.بأي حال من الأحوال ، سيجد كل شخص هناك أنه سيثير اهتمامه.

Telegram جزء من DarkNet. هناك اعتقاد شائع بأن Telegram ساريةتنطبق ميزات التشفير والحظر العام في روسيا أيضًا على darknet. هذا هراء ، أيها السادة. حقيقة أن لديها قنوات مشفرة لبيع المواد المحظورة ، وتجنيد مختلف المنظمات وتنسيق الإجراءات المناهضة للحكومة ، لا تجعل [طريقة مسبقة] طريقة موثوقة للاتصال بالمجرمين أو "المعارضين الشرفاء". بحاجة الى مزيد من إخفاء الهوية الحقيقية؟ اختر رسولًا آخر لا مركزي حقًا ، بدون خوادم وأيقونة مؤسسها.

وبالتالي ، DarkNet ، متصفح تور وغيرهاأدوات إخفاء الهوية ليست غير قانونية بشكل افتراضي. ومع ذلك ، إذا قررت انتهاك قوانين بلدك باستخدام تقنيات مماثلة ، فستكون هذه جريمة جنائية.

ولذلك، فمن الضروري التأكيد هنا على الأهمية الحاسمةأهمية الالتزام الصارم بالقانون. إن عدم الكشف عن هويتك على Tor والشبكات المماثلة أمر مشكوك فيه للغاية. وكلما كانت الجريمة أكثر خطورة، كلما زاد احتمال القبض عليك.

ومع ذلك ، فإن DarkNet هو حقك في حرية التعبير والتعبير. كما أقرت الأمم المتحدة الخصوصية كحق غير قابل للتصرف لأي مواطن ، أليس كذلك؟

من هو المهتم والمفيد في DarkNet؟

كثير من الناس يعتبرون مواقع Tor أن تكون.DarkNet جدا التي تحدث عنها الكثير. ولكن ، كما تم التأكيد عليه بالفعل ، لا يتم تمثيل DarkNet فقط من خلال Tor ، حيث يستضيف تجار المخدرات والمتحرشون بالأطفال المواقع الإلكترونية. هذه طبقة ضخمة من المعلومات ، مخفية عن أعين المتطفلين ويمكن الوصول إليها بواسطة بروتوكولات خاصة ، حيث يمكنك العثور على أي شيء.

وإذا لم تجد المورد الذي تبحث عنه ، فربما تمت دعوتك هناك!

لذلك ، لمن هو DarkNet مفيدة ومثيرة للاهتمام؟ من الممكن تقسيم مستخدمي الشبكات المخفية واللامركزية والمجهولة بشكل مشروط إلى فئتين:

الفئة الأولى:

- الناس الذين لا يثقون في النظام المركزي ويؤمنون بانتصار اللامركزية الحتمي

- الصحفيين

- المنشقين

- الباحثين

- فضولي فقط

- أشخاص لديهم أي دوافع أخرى [تشوهات]

الفئة الثانية:

- المجرمين من مختلف المشارب

- منحرفين

- المدمنين

- بجنون العظمة ومجنون

- ضباط الأمن والمباحث الخاصة

قائمة موارد شبكة Tor

قائمة الموارد على شبكة i2p

لا ترى شر ولا تسمع شر ولا تتحدث

DarkNet بطبيعة الحال وجدت مكانتها في مختلفالعناصر المدمرة للمجتمع ، والتي ، بلا شك ، شوهت نظر الرجل العادي حول الغرض من أدوات إخفاء الهوية. "استخدام Tor يعني مدمنًا!"

الأمر يستحق العطاء كمثال على عدد من الدول الأوروبية ،على سبيل المثال ، هولندا ، حيث لم يكن من المقبول تاريخياً عادةً أن تقوم بتركيب النوافذ بالستائر. لذلك يثبت السكان أنه ليس لديهم ما يخفيونه وأن أسلوب حياتهم يتماشى مع المعايير الأخلاقية المسيحية. في كثير من الأحيان بالنسبة للعديد من السياح هذا يسبب سوء فهم كامل.

لذلك - تور هو التناظرية لتلك الستائر جدا ،لتغمض عينيك عن مقدم الخدمة الذي قد يجد أن طلباتك لا تفي بالمتطلبات الصارمة للكنيسة المسيحية. أنت لا تتجاوز فقط أي أقفال ، تخفي نشاطك على الشبكة ، ولكنك تعلن صراحة أن "حياتي الخاصة ملك لي فقط". أليس هذا حقك؟

في الوقت نفسه ، هناك بعض الموارد التي يجب تجنبها فقط الرغبة في البقاء على الشبكة مجهولة نسبيًا. لا حاجة لإطعام الوحوش.

في تقرير عام 2016 من الباحثينتدعي King's College London أن Tor هي الوحيدة التي اكتشفت 423 سوقًا للمخدرات و 327 موقعًا لغسل الأموال وبيعها المسروقة ، و 96 موقعًا مخصصًا للعثور على المتسللين وبيع البرامج الضارة ، و 122 موقعًا تحتوي على مواد إباحية غير قانونية تشمل أطفالًا وحيوانات ، و 17 موقعًا مع توظيف القتلة.

يبدو مبالغا فيه بعض الشيء ، على الرغم من أنه لا معنى لإنكار وجود مثل هذا العمل في "الشبكات المظلمة".

Darkmarkety

Darkmarkets هي جزء من سوق يقع فيشروط القيود القانونية الشديدة بشكل خاص. في DarkNet ، اكتسبت هذه المواقع خطوطًا واضحة تمامًا ، في شكل متاجر على الإنترنت ، حيث يمكنك طلب أي منتج ، وعادةً ما يكون المواد المخدرة.

المخطط بسيط - يقوم المشتري بطلب ، ويدفع ثمنه باستخدام عملة مشفرة ، وبعد ذلك يتلقى الطلب من خلال بعض خدمات التوصيل (سرا) أو يتلقى إحداثيات المكان الذي يتم فيه إخفاء البضائع.

أعطى الخيار الأخير مع الإشارات المرجعية مهنة حقيقية - وهو المرجعية ، وهو أيضا كلادمن.

معظم هذه المواقع متوفرة فقط.عبر شبكة Tor أو I2P. لكن إذا بحثت ، ثم في شبكة نظيفة ، بشكل غريب بما فيه الكفاية ، يمكنك أيضًا العثور على هذه الموارد. ينطبق هذا أيضًا على الأنواع الأخرى من النشاط الإجرامي - فهناك أيضًا كل شيء في الظلام موجود في الشبكة المظلمة: المواقع التي يتسكع فيها بائعو أي شيء ، والمتسللون ، والكردل ، ومتعشقي الأطفال. لا تنتظر الكازينوهات ومواقع الإنترنت غير المشروعة لـ "السحب النقدي" دائمًا لعملائها فقط في الزوايا المظلمة لـ darknet - وهي القاعدة. إنه يبدو أن نظرتنا تركز بشكل متعمد على الموارد على شبكة Tor.

أشهر متاجر الظلام هو طريق الحرير -أول موقع لبيع البضائع غير القانونية لعملة البيتكوين. يحظر الموقع استغلال الأطفال في المواد الإباحية والتمشيط. قصة لا تصدق من الارتفاع والسقوط. أصبح الشاب الذي زعم بمفرده الترويج لهذا المشروع ، وتم التضحية به للمكفوفين ثيميس ، بطلاً بين علماء التشفير (إن وجد). تم إغلاق الموقع في عام 2013.

ولكن هذه كانت نقطة البداية فقط - في السنوات التالية ، زاد عدد الأسواق المظلمة الجديدة عدة مرات ، وأصبح الاتجاه السائد الحقيقي في عصرنا.

اليوم ، أصبح الوضع يهدد بشكل متزايد في جميع بلدان العالم ، دون استثناء:

قصة كيف تدرس "الشريط" هيدرا

قراصنة

خدمات هاكر هي جزء كبير من الاقتصادفي الجزء الظل من الإنترنت. المنتديات التي يتم تغطيتها بشكل عرضي من خلال عرض darknet لشراء بطاقة مصرفية لشخص آخر أو طلب اختراق ، وتحديد محفظة إلكترونية ببيانات شخص آخر ، أو شراء حسابات عالية الجودة على موارد أخرى ، أو شراء مستندات ، أو ترتيب اختراق البريد أو صرف الأموال ، أو اقتحام معلومات ، أو استئجار قطرة [أمامية] أو على العكس من ذلك ، ابحث عن وظيفة.

من الغريب أن مثل هذه المنتديات غير القانونية يمكن أن تساعدك على تجنب الاحتيال على الإنترنت والحياة ، أو تجاوز قيود العقوبات غير العادلة.

على سبيل المثال ، هنا يمكنك شراء حساب PayPal ،إذا تم إغلاق التسجيل في بلدك عليه ، ولكن مع هذا الخيار ، لا يوصى بتخزين مبالغ كبيرة على محفظتك ، والتي ستكون خسارة قاتلة بالنسبة لك. يمكنك أيضًا الطلب عن طريق اختراق النظراء أو معرفة تفاصيل مفيدة عن النصف الآخر.

بالإضافة إلى ذلك ، في شبكة الظل يمكنهم استضافةلوحة تحكم لبوتنت - شبكة من الأجهزة المصابة التي يتم التحكم فيها من قبل القراصنة. يمكنه استخدام الأجهزة لنشر الفيروسات أو الخداع أو لتسهيل هجمات DDoS.

في بعض الأحيان ، يجمع أصحاب الأجهزة طوعًا في شبكة واحدة للقيام بهجمات DDoS على المواقع ، والتي تستحقها غالبًا. حسنا ، أو على مواقع المنافسين.

هذا هو اختيارك - كيفية استخدام سوق مماثل لخدمات الظل. يمكنك انتهاك القوانين الغبية ، ولكن ما إذا كان الأمر يستحق انتهاك قوانين الأخلاق الأولية والضمير والأخلاق يعود إليك. هناك دائما عواقب.

الإنترنت بلا حدود.لا يتسامح مع قرارات أي شخص فيما يتعلق بعمله. يجعل الناس متساوين. إنه يمحو الحدود، الحقيقية والاجتماعية. وهذا هو نفس التفرد الفلسفي والتآزر في الوحدة. ويتيح Darknet ما هو مستحيل أحيانًا في الحياة أو على شبكة عادية.

أسواق الملابس التي تظهر تلقائيا بعد ذلكهنا وهناك مثال حي على علاقات التجارة الحرة. الذي يحدد القواعد والأسعار هناك؟ نعم ، هناك دائمًا مراقبون ، لكن قوتهم محدودة أيضًا. ولماذا في مثل هذه الأسواق ، التي تصل في بعض الأحيان إلى أبعاد هائلة - ليس فقط هناك ... Darknet هو Cherkizon رقمي حقيقي.

الاباحية ، ولى وسعوط: قد لا يغفر الله لك ...

CP (الإنجليزية) - المواد الإباحية للأطفال. لسوء الحظ ، تجدر الإشارة إلى أن DarkNet يحتوي على كمية كبيرة من المحتوى غير القانوني ذي الطبيعة الجنسية.

ابتعد عن هذا. لأنك لن تجد رجسًا أكبر في أركان وزوايا Darknet.

لقد استعد الكثير من الشبكات الخاصةمشتهو الأطفال الذين يتبادلون من خلالهم الصور ومقاطع الفيديو ذات المحتوى الإباحية. يعارض المسؤولون عن إنفاذ القانون من مختلف البلدان والمتطفلين ، مثل مجموعة Anonymous ، هذا بشكل دائم ، ولكن ، كما ترون ، لا يوجد حل عالمي لهذه المشكلة.

على سبيل المثال، في أكتوبر 2011، أعضاء القراصنةتحملت مجموعة Anonymous مسؤولية إزالة 40 موقعًا إباحيًا، بما في ذلك أكبر موقع إباحي للأطفال على شبكة Tor، Lolita City. بالإضافة إلى ذلك، تم نشر بيانات حسابات 1,589 مستخدمًا منتظمًا لـ Lolita City في المجال العام. تمت استضافة Lolita City على خادم Freedom Hosting - وتم القبض على مالكها من قبل مكتب التحقيقات الفيدرالي بعد عامين فقط.

المشكلة هي أنه في هذا العالم - بشكل تقريبي ،واحد من كل عشرة هو الانحراف السري. بالإضافة إلى ذلك ، على ما يبدو ، هذه الظاهرة لها لوبي عالمي قوي على أعلى مستوى. لذلك ، من المستحيل أن نأخذ القوة المظلمة مثل هذه ، ونهبها في نفوس البشر منذ زمن سحيق.

المثال الأكثر غير سارة - فيديو مع المشاهدالقسوة القصوى والعنف ضد الضحايا. يُطلق عليهم أيضًا مقاطع الفيديو غير المرغوبة والعديد منهم لا يسخرون حتى من وجود هذه الصناعة ، الأمر الذي يساهم فقط في إخفاء هذه الفظاعة. نعم ، لقد سمعت جيدًا - الصناعة التي كانت موجودة منذ زمن أشرطة VHS ، المزدهرة ، على وجه الخصوص ، في إندونيسيا والفلبين. هنا ، تتبادر أفلام كوينتين تارانتينو إلى الذهن فورًا ، وهي ليست خيالًا كاملاً ، حسناً ، ربما باستثناء الأماكن والشخصيات فقط. المفهوم صحيح.

الفيديو الشهير الأكثر شهرة هو Daisy’s Destruction. ومثل هذا المكان في هذا العالم لا ينبغي أن يكون.

بيتر [charon_68] سكولي

لا أخيف أي شخص هنا بقصص مخيفة ، وفي بعض الأحيان ، أشك في ما إذا كان من الصواب "دفع" معلومات حول Darknet والعملات المشفرة وهوية الشبكة للجماهير. لذلك ، اللعنة عليك ، كن حكيماً ... حتى الفضول العادي قد يكون له عواقب غير سارة للغاية.

الفصل المنطقي: الرفيق الرائد

نعم ، هذا صحيح - يمكن للبائع أو المشتريأن يكون رفيقا باهظا في الزي الرسمي أو شخص يعمل لصالحه. نصيحة بسيطة: إذا ذهبت لرؤية / قراءة / طلب - لا تشتري أو تبيع أي شيء. إنه محفوف. إذا ، مع ذلك ، تم إحراقه بهذه الطريقة ، وقد جئت لغرض محدد ، فكن مستعدًا تمامًا.

ضرب عن طريق الخطأ موقع مع المواد الإباحية للأطفال؟ اخرج من هناك.

ضرب عن طريق الخطأ موقع ISIS؟ اخرج من هناك.

بعد كل شيء ، يتم إنشاء مواقع darknet في كثير من الأحيان لغرض واحد فقط - لتحديد المستخدمين بأي طريقة. وليس للشخص العادي (أنت بلا شك ذلك) أن يشاهد هذه المواقع ويقرأها.

وتذكر أن الرفيق الرائد هو أول تاجر مخدرات في القرية.

استنتاج

لا يمكن اعتبار هذه المقالةمواد مكتفية ذاتيا دون رحلة مفصلة إلى أصول cyberpunk والبحث المستقل للشبكات اللامركزية والمجهولة. للقيام بذلك ، تحتاج إلى مجموعة أولية من مجهول ، والتي قد تكون نقطة الدخول في حفرة الأرنب. على الرغم من صدقوني - يتم إخفاء كل المعرفة السرية أمام عينيك مباشرة ، إلا أنك تحتاج فقط إلى جمعها من السطح كالغز لرؤية الصورة بأكملها.

بواسطة: ستاندارت